Datenschutz & Sicherheit

Angriffe auf N-able N-central laufen, mehr als 1000 Systeme ungepatcht

In der Remote-Monitoring-und-Management-Software (RMM) N-central von N-able wurden zwei Sicherheitslücken entdeckt, die Angreifern das Einschleusen von Befehlen ins Betriebssystem respektive das Ausführen von eingeschmuggelten Schadcode erlauben. Diese werden bereits im Internet angegriffen. IT-Forscher sehen noch mehr als tausend ungepatchte N-central-Instanzen, darunter auch viele in Deutschland.

Tiefgehende Details nennt N-able in den Schwachstelleneinträgen nicht. Zum einen können Angreifer lokal beliebigen Code ausführen, da N-central nicht vertrauenswürdige Daten deserialisiert (CVE-2025-8875 / EUVD-2025-24823, CVSS 9.4, Risiko „kritisch„). Zum anderen filtert N-central Benutzereingaben nicht ausreichend, sodass bösartige Akteure Befehle ans Betriebssystem einschleusen können (CVE-2025-8876 / EUVD-2025-24822, CVSS 9.4, Risiko „kritisch„).

Die US-amerikanische IT-Sicherheitsbehörde CISA hat in der vergangenen Woche die Sicherheitslücken in den „Known Exploited Vulnerabilities“-Katalog aufgenommen. Wie die Angriffe aussehen, ist derzeit unklar, auch der Umfang und das Ausmaß verrät die CISA nicht.

Aktualisierte Software korrigiert die Fehler

Die Sicherheitslecks stopft N-able mit dem Update auf N-central 2025.3.1. Der Hersteller schweigt sich in der Versionsankündigung – darin enthalten auch der Download-Link auf die Aktualisierung – zu den laufenden Attacken aus, ergänzt jedoch den Hinweis, dass eine Authentifizierung zum Missbrauch der Schwachstellen nötig sei. Aufgrund des hohen Schweregrads scheint das jedoch eine einfach zu erklimmende Hürde zu sein.

Die Shadowserver Foundation hat am Wochenende eine Auswertung der Internet-Scans auf X veröffentlicht. Demnach waren am vergangenen Freitag 1077 IP-Adressen für die Schwachstellen CVE-2025-8875 und CVE-2025-8876 anfällig.

Der Großteil verteilt sich auf die USA, Kanada, die Niederlande und das Vereinigte Königreich. Jedoch waren auch in Deutschland etwa 50 Systeme im Netz erreichbar und nicht gegen die Sicherheitslecks abgesichert. IT-Verantwortliche sollten die Aktualisierung umgehend installieren, um die Angriffsfläche zu reduzieren.

Cyberkriminelle sind oftmals sehr zügig dabei, neu entdeckte Sicherheitslücken zum Einbruch in Netzwerke zu missbrauchen. Auch in Trend Micros Apex One wird derzeit eine Schwachstelle aktiv angegriffen, für die erst jetzt ein finaler Patch bereitsteht, um die Lücke korrekt zu schließen.

(dmk)

Datenschutz & Sicherheit

Freiheit im Netz nimmt beständig ab

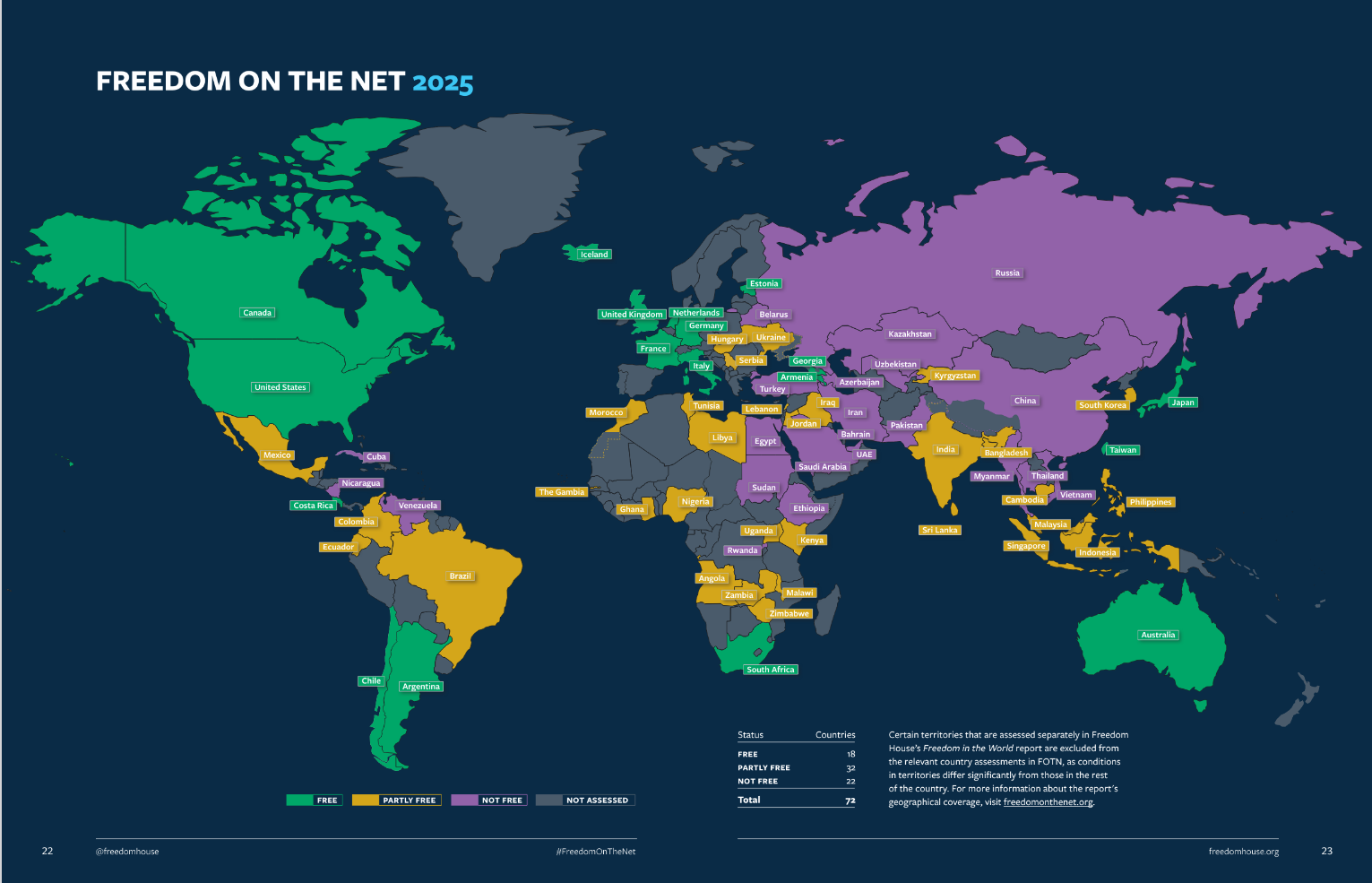

Der „Freedom on the Net“-Bericht wird einmal jährlich von der Nichtregierungsorganisation (NGO) Freedom House herausgegeben. Auch der diesjährige setzt die Tradition der vorausgegangenen Berichte fort. Zum 15. Mal in Folge zieht das Freedom House eine negative Bilanz, wenn es um Zugangsbeschränkungen, Limitationen für Inhalte und Verstöße gegen Nutzerrechte im Internet geht.

Anhand dieser drei Kategorien bewertet das Freedom-House-Team mit externen Fachleuten 72 Länder, in denen 89 Prozent aller Internet-Nutzer*innen leben. Die NGO nutzt dafür einen Fragenkatalog, der Themen wie staatliche Zensur oder die für den Zugang zum Internet nötige Infrastruktur abdeckt. Jedes Land bekommt so einen Wert zwischen 1 und 100 zugeordnet. Damit entsteht auch ein Gesamteindruck der globalen Lage der Freiheit des Internets.

Um die globale Lage steht es laut Bericht schlecht: Den 27 Ländern mit Punktverlusten stehen nur 17 mit Verbesserungen gegenüber. Auch Deutschland büßte drei Punkte ein. Vermehrtes Vorgehen von Politikern gegen Memes und Kritik im Netz, Einschüchterung von Journalist*innen durch Rechtsextreme und Cyberangriffe aus Russland spielten hier laut Freedom House eine Rolle.

Kritik und Zukunftsvisionen

Auch die USA verloren drei Punkte im Vergleich zum Vorjahr. Allerdings liegt der durch den Bericht untersuchte Zeitraum zwischen Juni 2024 und Mai 2025. Die Untersuchung schließt also nur die ersten vier Monate der zweiten Amtszeit von Donald Trump ein.

Freedom House erhielt bis zur Aussetzung der US-Auslandshilfen finanzielle Unterstützung vom US-amerikanischen Staat. Weitere Unterstützer von Freedom House sind das niederländische Außenministerium und Google. Freedom House betont allerdings seine Unabhängigkeit gegenüber Weisungen von Spendern.

Um die Freiheit des Internets wieder zu stärken, spricht die Organisation sich für eine Zusammenarbeit zwischen Gesetzgebern, Unternehmen und Akteuren aus der Zivilgesellschaft aus. Eine große Chance für den erleichterten Zugang zum Internet sieht Freedom House in satellitenbasierten Internetdienstleistern. Eine mögliche Altersverifikation online und ähnliche Maßnahmen, die Anonymität im Netz abbauen, lehnt die NGO hingegen ab. Zwischen Chancen und negativen Entwicklungen bleibt für Freedom House aber eins klar:

Die Faktoren, die zur Verbesserung der Internetfreiheit führen, sind von Land zu Land unterschiedlich, jedoch ist unabhängiger zivilgesellschaftlicher Aktivismus ein konstanter Motor für Veränderung und der Förderung der Achtung der Menschenrechte.

Datenschutz & Sicherheit

Schadcode- und Passwortlücken bedrohen Dell ControlVault3

Verschiedene Dell-Computer, auf denen ControlVault 3 installiert ist, sind angreifbar. Um möglichen Attacken vorzubeugen, sollten Admins die Anwendung zeitnah auf den aktuellen Stand bringen.

Weiterlesen nach der Anzeige

Sicherheitspatch installieren

Dell ControVault3 ist eine hardwarebasierte Sicherheitslösung, die Zugangsdaten wie Passwörter und biometrische Daten speichert. Nun könnten Angreifer nach erfolgreichen Attacken auf diese Daten zugreifen.

In einer Warnmeldung listet der Computerhersteller insgesamt sieben Sicherheitslücken auf. Diese stecken in der Broadcom-Firmware und den -Treibern. In dem Beitrag finde sich auch die bedrohten Laptopmodelle wie Latitude 7330, Precision 7780 und Pro 13 Plus PB13250. Die Entwickler versichern, ControlVault3 6.2.36.47 abgesichert zu haben. Alle vorigen Versionen seien verwundbar.

Die Gefahren

Am gefährlichsten gelten zwei Lücken (CVE-2025-36553 „hoch„, CVE-2025-32089 „hoch„), an der Angreifer mit einem präparierten ControlVault-API-Call an die CvManager-Funktionalität ansetzen können. Das führt zu einem Speicherfehler (Buffer overflow) und darüber kann Schadcode auf Systeme gelangen. Danach gelten Computer in der Regel als vollständig kompromittiert.

Eine weitere Schwachstelle (CVE-2025-31649) mit dem Bedrohungsgrad „hoch“ kann unerlaubte Zugriffe ermöglichen. Der Grund dafür ist ein hartkodiertes Passwort. Weiterhin können sich Angreifer höhere Rechte verschaffen (CVE-2025-31361 „hoch„).

Bislang gibt es keine Berichte, dass Angreifer die Lücken bereits ausnutzen. Weil ein Passwortspeicher ein äußerst lohnendes Ziel für Cyberkriminelle ist, sollten Admins das Sicherheitsupdate zügig installieren. Andernfalls können sich Angreifer nach einer erfolgreichen Attacke weitreichenden Zugriff auf Firmen-PCs verschaffen.

Weiterlesen nach der Anzeige

Erst kürzlich haben Dells Entwickler Sicherheitslücken in Alienware Command Center geschlossen.

(des)

Datenschutz & Sicherheit

Windows 10: Out-of-Band-Update behebt Probleme mit erstem ESU-Update

Im November stand das erste monatliche Sicherheitsupdate nach dem offiziellen Windows-10-Support-Ende an, das im Rahmen des erweiterten Supports erhältlich ist. Allerdings läuft das nicht rund, sodass Microsoft sich zur Veröffentlichung eines weiteren Updates außer der Reihe genötigt sieht.

Weiterlesen nach der Anzeige

Im Windows Message Center erklärt Microsoft, dass einige Windows-10-22H2-Installationen im kommerziellen Bereich, die für die Extended Security Updates (ESU) angemeldet sind, Probleme bei der Installation des Sicherheitsupdates für den November haben. Am November-Patchday hat Microsoft vor einer Woche für Windows 10 das Update mit der KB-Nummer KB5068781 veröffentlicht, das diverse Sicherheitslücken im Betriebssystem schließt.

Bei der Installation kann in den beobachteten Fällen die Fehlermeldung „0x800f0922 (CBS_E_INSTALLERS_FAILED)“ erscheinen und der Vorgang abbrechen. „Das Problem ist begrenzt auf Maschinen, deren Windows-Betriebssystemlizenzen mittels Windows Subscription Activation im Microsoft 365 Admin Center aktiviert wurden“, erklärt Microsoft weiter. „Betroffene Einrichtungen können das Problem lösen, indem sie das Update KB5072653 ‚Extended Security Updates (ESU) Licensing Preparation Package for Windows 10‘ installieren, das am 17. November veröffentlicht wurde“, erörtern die Redmonder, „nachdem Sie das Vorbereitungspaket (KB5072653) installiert haben, sind Sie in der Lage, das Sicherheitsupdate aus dem November 2025 (KB5068781) zu verteilen“.

Nicht die ersten Probleme mit dem erweiterten Windows-10-Support

Für Organisationen, die anhand von .cab-Dateien Compliance-Prüfungen vornehmen, will Microsoft in Kürze ein neues „Scan Cab“ bereitstellen. Es handelt sich bei dem jetzt gemeldeten Problem mit der Installation des November-Sicherheitsupdates nicht um die ersten Zipperlein mit dem erweiterten Support für Windows 10.

In der vergangenen Woche hatte Microsoft bereits ein Update außerhalb der Reihe für Windows 10 22H2 veröffentlicht. Es korrigiert ein Problem auf Rechnern mit Windows-Home- und -Pro-Lizenzen. Bei denen konnte zuvor der Einrichtungsprozess für den erweiterten Support fehlschlagen. Auf Rechnern, bei denen das der Fall war, bietet Microsoft daher das Out-of-Band-Update KB5071959 an, nach dessen Installation sich die Support-Verlängerung für ein Jahr einrichten lässt.

(dmk)

-

UX/UI & Webdesignvor 3 Monaten

UX/UI & Webdesignvor 3 MonatenDer ultimative Guide für eine unvergessliche Customer Experience

-

UX/UI & Webdesignvor 3 Monaten

UX/UI & Webdesignvor 3 MonatenAdobe Firefly Boards › PAGE online

-

Apps & Mobile Entwicklungvor 3 Monaten

Apps & Mobile Entwicklungvor 3 MonatenGalaxy Tab S10 Lite: Günstiger Einstieg in Samsungs Premium-Tablets

-

Datenschutz & Sicherheitvor 3 Monaten

Datenschutz & Sicherheitvor 3 MonatenHarte Zeiten für den demokratischen Rechtsstaat

-

Social Mediavor 3 Monaten

Social Mediavor 3 MonatenRelatable, relevant, viral? Wer heute auf Social Media zum Vorbild wird – und warum das für Marken (k)eine gute Nachricht ist

-

UX/UI & Webdesignvor 1 Monat

UX/UI & Webdesignvor 1 MonatIllustrierte Reise nach New York City › PAGE online

-

Datenschutz & Sicherheitvor 2 Monaten

Datenschutz & Sicherheitvor 2 MonatenJetzt patchen! Erneut Attacken auf SonicWall-Firewalls beobachtet

-

Online Marketing & SEOvor 3 Monaten

Online Marketing & SEOvor 3 Monaten„Buongiorno Brad“: Warum Brad Pitt für seinen Werbejob bei De’Longhi Italienisch büffeln muss