Datenschutz & Sicherheit

Angreifer können Authentifizierung bei Dell Storage Manager umgehen

Angreifer können unter anderem an einer Schwachstelle in Dell Storage Manager ansetzen, um Sicherheitsbeschränkungen zu umgehen. Eine dagegen abgesicherte Ausgabe steht zum Download bereit.

Weiterlesen nach der Anzeige

Mehrere Sicherheitsprobleme

Wie aus einer Warnmeldung hervorgeht, gilt eine Sicherheitslücke (CVE-2025-43995) als „kritisch„. Daran sollen entfernte Angreifer mit Fernzugriff ohne Authentifizierung ansetzen können. Klappt eine Attacke, sind unberechtigte Zugriffe möglich. Wie ein solcher Angriff im Detail ablaufen könnten, führen die Entwickler derzeit nicht aus.

Auch bei der zweiten Schwachstelle (CVE-2025-43994 „hoch„) kommt es während der Authentifizierung zu Fehlern, und Angreifer können auf einem nicht näher beschriebenen Weg auf eigentlich abgeschottete Informationen zugreifen. Die dritte Lücke (CVE-2025-46425 „mittel„) beschreibt abermals Authentifizierungsprobleme.

Bislang gibt es keine Berichte, dass Angreifer die Lücken bereits ausnutzen. Um Systeme vor den geschilderten Attacken zu schützen, müssen Admins Dell Storage Manager Version 2020 R1.22 installieren. Alle vorigen Ausgaben sind den Entwicklern zufolge verwundbar.

Zuletzt haben die Entwickler Sicherheitslücken in der Backuplösung PowerProtect Data Domain geschlossen.

Weiterlesen nach der Anzeige

(des)

Datenschutz & Sicherheit

Cybercrime-Konvention: Menschenrechtsverletzungen über Grenzen hinweg

Die UN-Cybercrime-Konvention wurde am Samstag in Hanoi symbolisch unterzeichnet. UN-Generalsekretär António Guterres gab sich die Ehre: In einer feierlichen Zeremonie in der vietnamesischen Hauptstadt wurde der internationale Vertrag mit den Unterschriften der Staaten versehen, die damit das politische Signal geben, die Konvention unterstützen zu wollen.

Rechtlich verbindlich ist das nicht. Denn erst durch eine Ratifikation können die jeweiligen nationalen Parlamente einer Konvention Geltung verschaffen. Für die Cybercrime-Konvention sind dafür mindestens vierzig Ratifikationen bis 31. Dezember 2026 notwendig. Neunzig Tage danach tritt sie in Kraft. Dass Parlamente in vierzig Staaten zustimmen, ist schon wegen der zahlreichen Unterschriften in Hanoi sehr wahrscheinlich, aber der Zeitpunkt des Inkrafttretens hängt von den verschiedenen parlamentarischen Gepflogenheiten in den Ländern ab.

Europa uneins

Deutschland hat bei der Unterzeichnungszeremonie in Hanoi seine Unterschrift nicht auf den Vertrag gesetzt, plant das aber dem Vernehmen nach in der Zukunft. Die Frage ist jedoch, wann dieser Zeitpunkt kommen wird, denn ob ein Staat nach Monaten, Jahren oder Jahrzehnten ratifiziert, ist ihm selbst überlassen. Die Europäische Union war aber unter den Unterzeichnern, was als politisches Signal bedeutsam ist. Der konservative ÖVP-Politiker und EU-Kommissar für Inneres und Migration Magnus Brunner nannte das Abkommen einen „Meilenstein“, der die weltweite Zusammenarbeit im Kampf gegen Cyberkriminalität stärke.

Die EU-Kommission teilte heute in einer Pressemeldung mit, dass der Kampf gegen Cyberkriminalität für die EU eine Priorität sei und der UN-Vertrag die Fähigkeit der EU verbessere, international gegen solche Verbrechen vorzugehen. Nach der Unterzeichnung wird nun der EU-Rat über das Abkommen beraten und über den Abschluss entscheiden, wozu auch die Zustimmung des Europäischen Parlaments erforderlich wäre.

Die europäischen Staaten, die in Hanoi unterzeichnet haben und damit ein Signal setzen, die Konvention ratifizieren zu wollen, sind nach Informationen von netzpolitik.org die Slowakei, Österreich, Belgien, Tschechien, Frankreich, Griechenland, Irland, Luxemburg, Polen, Portugal, Slowenien, Spanien und Schweden als EU-Mitgliedsstaaten sowie das Vereinigte Königreich. Europa ist sich also uneins, denn viele kleinere Staaten und einige große Staaten wie eben Deutschland oder Italien, aber auch die Niederlande oder Nicht-EU-Mitglied Schweiz fehlen auf der Unterzeichnerliste.

72 Unterzeichner-Staaten

Nicht überraschend: China und Russland sind als langjährige Unterstützer auf der Liste der insgesamt 72 Unterzeichner-Staaten. Russland hatte den UN-Vertrag vor Jahren sogar initiiert.

Die Vereinigten Staaten hingegen haben nicht unterschrieben. Ohne eine US-Beteiligung wäre die UN-Konvention aber ein weitaus weniger wirksames Abkommen. Ob sie den Vertrag ratifizieren und damit auch einwilligen, Daten nach den Maßgaben der Konvention herauszugeben, bleibt eine offene Frage.

Denn darum geht es in dem UN-Vertrag im Kern: Daten. Im Kampf gegen das organisierte Verbrechen und eine nur vage definierte „Computerkriminalität“ werden durch den Vertrag nämlich weitreichende Überwachungsmaßnahmen und Kooperationen beim Austausch von Daten vorgeschrieben. Die umfangreichen Datensammlungen und die internationalen Datenzugriffsmöglichkeiten werden vor allem kritisiert, weil längst nicht in allen Staaten hinreichende Menschenrechtsstandards und rechtliche Schutzmaßnahmen existieren, die Missbrauch verhindern oder zumindest aufdecken könnten. Unabhängige Gerichte, Datenschutzgarantien oder auch nur Verhältnismäßigkeitsprüfungen sind zwar in vielen Demokratien etabliert, aber eben keine weltweiten Standards.

David Kaye, der ehemalige UN-Sonderberichterstatter für Meinungsfreiheit, nannte den UN-Vertrag vor der Abstimmung in der UN-Generalversammlung im Dezember letzten Jahres „äußerst mangelhaft, sowohl in seiner Formulierung als auch in seiner Substanz“. Es sei für ihn und für viele Beobachter „schockierend, dass demokratische Staaten ihn unterstützen“ würden.

„Der Vertrag soll einen umfassenden Zugang zu Daten schaffen“

Alarmierend breite Zustimmung

Die internationalen Menschenrechts- und Digitalrechte-Organisationen, die das Zustandekommen des UN-Vertrages fünf Jahre kritisch begleitet haben, äußern sich in einem gemeinsamen Statement weiterhin ablehnend zu dem Abkommen.

Sie rufen die Staaten auf, von der Ratifikation abzusehen, um den Vertrag nicht in Kraft treten zu lassen. Sie erwarten von allen die Menschenrechte achtenden Staaten, ihre Unterstützung des UN-Abkommens zumindest solange zurückzuhalten, bis garantiert ist, dass alle Unterzeichnerstaaten der Konvention wirksame Schutzmaßnahmen und rechtliche Garantien umsetzen. Nur so könnten Menschenrechtsverletzungen in der Praxis verhindert werden.

Die 16 unterzeichnenden Organisationen, darunter Human Rights Watch, die Electronic Frontier Foundation, Privacy International, epicenter.works und Access Now drücken nochmals ihre tiefe Besorgnis über die UN-Cybercrime-Konvention aus, weil sie „grenzüberschreitende Menschenrechtsverletzungen begünstigen“ würde. Die Konvention enthalte keine ausreichenden Menschenrechtsschutzbestimmungen, die sicherzustellen würden, dass die Bemühungen zur Bekämpfung der Cyberkriminalität auch mit einen angemessenen Schutz der Menschenrechte einhergehen. Wichtige Rechtsgrundsätze seien nicht genügend vorgeschrieben worden.

Cybercrime

Wir berichten über die politische Seite des Cybercrime. Unterstütze uns dabei!

Auch Tanja Fachathaler, die zusammen mit anderen Organisationen für die österreichische Digital-NGO epicenter.works jahrelang die Verhandlungen begleitete, äußert sich gegenüber netzpolitik.org weiterhin ablehnend. Dass so viele Staaten nun symbolisch unterzeichnet hätten, sei besorgniserregend:

Die breite Zustimmung der Staaten zur Cybercrime-Konvention in Hanoi ist alarmierend. Wir halten an unserer Kritik an dem Vertrag fest: Durch seine teils fehlenden, teils lückenhaften Sicherheitsbestimmungen öffnet er das Tor zu Menschenrechtsverletzungen und Missbrauch der Kooperationsmechanismen, die im Vertrag geschaffen werden.

Die „Verfolgung kritischer Stimmen“ sei eine „reale Gefahr“, die durch die Konvention noch verstärkt werden könnte. Die politische Opposition, aber auch Medienvertreter und IT-Sicherheitsexperten seien von den Regelungen des Abkommens bedroht. Sollte es trotzdem in Kraft treten, fordert Fachathaler gegenüber netzpolitik.org, dass es „dringend geboten“ sei, „dass die Anwendung der Bestimmungen im Einklang mit internationalen Menschenrechtsstandards“ stehe. Es sei zudem „essentiell, die Zivilgesellschaft in die Implementierung des Vertrags einzubinden“.

Datenschutz & Sicherheit

Ubiquiti UniFi Access: Angreifer können sich unbefugt Zugriff verschaffen

In der Zutrittssteuerungslösung Ubiquiti UniFi Access warnt der Hersteller vor einer kritischen Sicherheitslücke mit Höchstwertung. Sie ermöglicht Angreifern offenbar Zugriff auf eine Verwaltungs-Programmierschnittstelle (API) – ohne Authentifizierung. Aktualisierte Software zum Schließen des Sicherheitslecks steht bereit.

Weiterlesen nach der Anzeige

Ubiquiti hat eine Sicherheitsmitteilung zu dem Problem veröffentlicht (die Seite ist möglicherweise erst aufrufbar nach vorherigem Zugang über die Ubiquiti-Community-Release-Hauptseite). Die Umschreibung der Schwachstelle bleibt etwas nebulös: „Bösartige Akteure mit Zugriff auf das Verwaltungsnetzwerk können eine Fehlkonfiguration in UniFis Door-Access-Anwendung UniFi Access missbrauchen, die eine API ohne ordentliche Authentifizierung freilegt“ (CVE-2025-52665, CVSS 10, Risiko „kritisch„).

Welche Auswirkungen das genau hat und wie Angriffe aussehen könnten, erklärt Ubiquiti nicht. Vermutlich können sich Angreifer mit Netzwerkzugang dadurch unbefugt physischen Zutritt zu mit Ubiquiti-UniFi-Access-gesicherten Räumlichkeiten verschaffen. Die Risikoeinstufung legt eine leichte Ausnutzbarkeit nahe.

Ubiquiti UniFi Access: Updates verfügbar

Der Hersteller gibt an, den sicherheitsrelevanten Fehler in Version 3.3.22 von UniFi Access eingeführt zu haben, betroffen ist einschließlich Version 3.4.31. Nun stehen Version 4.0.21 oder neuer zur Verfügung, die die Schwachstelle ausbessern. Admins sollten die Aktualisierung umgehend vornehmen. Ubiquiti gibt diese Version als Migrationspfad an. Sie steht offenbar seit Mitte Oktober zur Installation bereit, das Changelog weist jedoch auf keine damit geschlossene Sicherheitslücke hin – deshalb könnten sie einige womöglich ausgelassen haben.

Vor nicht einmal zwei Wochen musste Ubiquiti sich um eine als hochriskant eingestufte Schwachstelle in UniFi Talk Touch kümmern. Die Debugging-Funktion der IP-Telefonie-Lösungen wurde offenbar nicht wie eigentlich vorgesehen ab Werk deaktiviert, sodass Angreifer mit Zugriff auf das UniFi-Talk-Management-Netzwerk über die APIs darauf hätten zugreifen können.

(dmk)

Datenschutz & Sicherheit

Collins Aerospace: Alte Passwörter und verzögerte Reaktion ermöglichen Datenklau

Der Cyberangriff, der Ende September den Flugverkehr an mehreren europäischen Flughäfen beeinträchtigte, zeichnet sich durch eine höhere Komplexität aus als zunächst angenommen. Während der Betreiber Collins Aerospace offiziell einen Ransomware-Angriff meldete, behauptet die Hackergruppe Everest, lediglich Daten über einen unsicheren FTP-Server abgezogen zu haben.

Weiterlesen nach der Anzeige

Die ursprüngliche Meldung Ende September 2025 schien eindeutig: Ein Cyberangriff auf das Passagierabfertigungssystem „MUSE“ von Collins Aerospace hatte den Betrieb an Flughäfen wie Berlin (BER) oder Brüssel beeinträchtigt. Die offizielle Erklärung lautete Ransomware, was eine Notabschaltung der Systeme zur Folge hatte. Doch eine abweichende Darstellung der Hackergruppe Everest lenkt den Fokus nun auf einen weiteren, nicht minder gravierenden Vorfall.

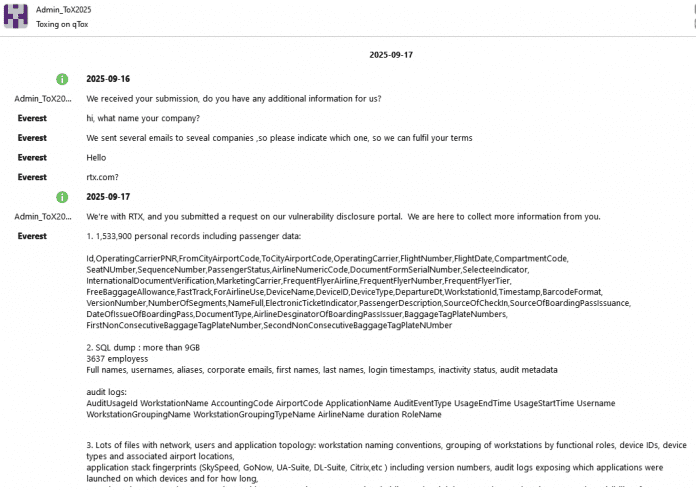

Everests Version: Datenklau durch jahrelang offenes Tor

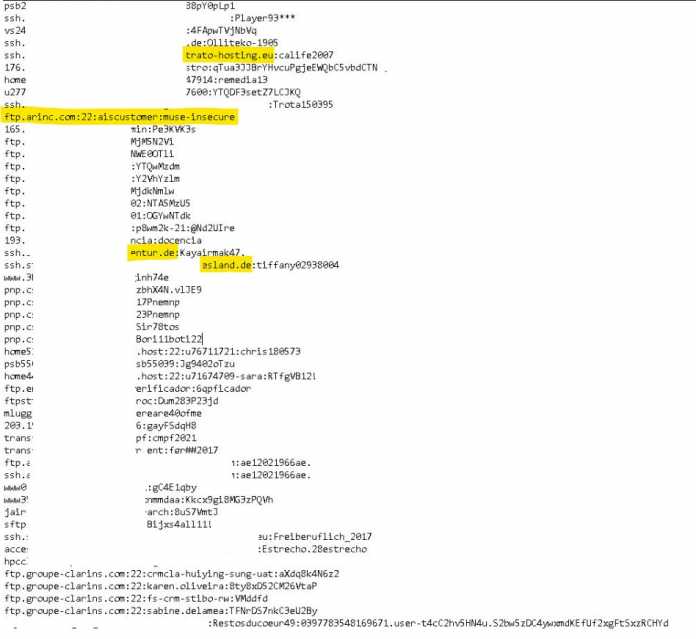

Laut eigenen Angaben verschaffte sich Everest bereits am 10. September Zugang zu einem FTP-Server (ftp.arinc.com) von Collins Aerospace. Die dafür genutzten Zugangsdaten waren auffallend simpel: Der Benutzername lautete aiscustomer, das Passwort muse-insecure. Besonders brisant: Die Analyse der Sicherheitsfirma Hudson Rock führt die kompromittierten Credentials auf eine Infostealer-Infektion von einem Mitarbeiter-PC aus dem Jahr 2022 zurück. Dass dieses Einfallstor offenbar über Jahre offenstand und simple Standardpasswörter nicht geändert wurden, wirft ein schlechtes Licht auf die Sicherheitskultur des Unternehmens.

Über diesen Zugang will die Gruppe mehr als 50 Gigabyte an Daten abgezogen haben. Auffällig ist der Zeitverzug: Obwohl die Daten bereits am 10. September kopiert wurden, scheint eine ernsthafte Reaktion seitens RTX/Collins Aerospace erst über eine Woche später erfolgt zu sein. Everest legt dar, dass Verhandlungen mit einem Unterhändler von Collins Aerospace begannen, aber zwischen dem 18. und 24. September abbrachen – genau in dem Zeitfenster, in dem Collins die Systeme komplett herunterfuhr.

Laut Everest gab es bereits vor dem Shutdown der Boardingsysteme auf den Flughäfen Kontakt zu einem vermeintlichen RTX-Mitarbeiter.

(Bild: Everest)

Potenziell Millionen Passagiere in Europa betroffen

Weiterlesen nach der Anzeige

Die Auswirkungen des Datenlecks werden zunehmend sichtbar. Wie die Irish Times berichtet, sind potenziell Millionen von Passagieren betroffen, die im August den Flughafen Dublin nutzten. Die Dublin Airport Authority (DAA) bestätigte, dass Boarding-Pass-Informationen aus diesem Zeitraum kompromittiert wurden. Airlines wie SAS haben bereits damit begonnen, Kunden zu informieren.

Auch deutsche Reisende und Mitarbeiter dürften betroffen sein. Zumindest sind auf Screenshots, die Everest veröffentlicht hat, auch de-Domains und deutschsprachige Kontennamen zu erkennen. In Deutschland arbeiten vorwiegend Eurowings, Lufthansa City Airlines, Condor, EasyJet und Ryanair über Flughäfen wie BER, Köln/Bonn und Münster mit dem MUSE‑System. Es bleibt unklar, wie viele Personen aus dem DACH-Raum darunter sind, es ist jedoch davon auszugehen. Mit den erbeuteten Daten sind Identitätsdiebstahl und gezielte Phishing-Angriffe denkbar.

Auf einem Screenshot, den Everest veröffentlicht hat, sieht man das vermeintlich verwendete FTP-Einfallstor; da auch Zugangsdaten mit de/eu-Domains enthalten sind, könnten auch Mitarbeiter und Reisende aus dem DACH-Raum von dem Datenklau betroffen sein.

(Bild: Everest)

Ransomware-Meldung als Teil einer unklaren Kommunikation?

Auf der anderen Seite stehen die offiziellen Meldungen, die von einem Ransomware-Angriff sprechen. So meldete der Mutterkonzern RTX in einer Pflichtmeldung an die US-Börsenaufsicht SEC einen entsprechenden Vorfall. Diese Angabe wird durch das britische National Cyber Security Centre (NCSC) gestützt. Dessen Direktor, Dr. Richard Browne, erklärte laut einem Bericht von Cyber Daily am 23. September, dass dem NCSC sowohl der Angreifer als auch der verwendete Malware-Stamm bekannt sei.

Allerdings wird der Begriff Ransomware nicht immer trennscharf verwendet. Während er oft eine Verschlüsselung durch Malware impliziert, nutzen Unternehmen ihn in ihrer öffentlichen Kommunikation auch für Vorfälle, bei denen Daten lediglich gestohlen und mit einer Löschung oder Nicht-Veröffentlichung erpresst werden. Aus dieser Perspektive könnte die offizielle Meldung von Collins/RTX technisch korrekt, aber irreführend sein. Die späte Reaktion – der FTP-Zugang wurde erst eine Woche nach dem Datenabzug geschlossen – deutet auf interne Kommunikationsprobleme oder inkompetente Handhabung des Vorfalls hin. Anstatt von zwei parallelen Angriffen auszugehen, könnte es sich also um einen einzigen, aber schlecht gemanagten Vorfall handeln, bei dem die Notabschaltung der Systeme eine späte Maßnahme war, um die Kontrolle zurückzugewinnen und das Ausmaß des Schadens zu prüfen.

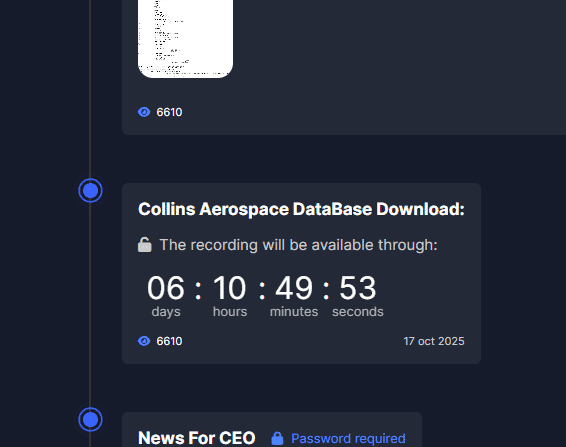

Nach dem Ablaufen eines ersten Countdowns hat die Cybergang Everest nun ein neues Zeitlimit gesetzt. Rund eine Woche hat Collins Aerospace demnach jetzt noch Zeit für Verhandlungen.

(Bild: Screenshot heise medien)

Everest selbst distanziert sich ausdrücklich von jeglicher Ransomware-Aktivität. Auf ihrer Seite im Tor-Netzwerk heißt es dazu wörtlich:

„Our current position on ransomware: Our group does not use or distribute ransomware. Many are aware that we have not used ransomware for many years and have not announced any plans to do so in the future.“

Diese Abgrenzung würde zum strategischen Wandel der Gruppe in den vergangenen Jahren passen, die laut Berichten inzwischen eher als spezialisierter Initial Access Broker agiert. Dennoch muss man sich fragen, inwieweit man den Aussagen der Cyberkriminellen trauen kann. Die mangelnde Transparenz von Collins Aerospace seinen Partnern gegenüber wird unterdessen durch Recherchen des IT-Sicherheitsexperten Kevin Beaumont untermauert. Er schrieb auf Mastodon, dass mindestens eine der betroffenen Fluggesellschaften nicht über den Diebstahl ihrer Daten informiert worden war.

(vza)

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenDer ultimative Guide für eine unvergessliche Customer Experience

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenAdobe Firefly Boards › PAGE online

-

Social Mediavor 2 Monaten

Social Mediavor 2 MonatenRelatable, relevant, viral? Wer heute auf Social Media zum Vorbild wird – und warum das für Marken (k)eine gute Nachricht ist

-

Entwicklung & Codevor 2 Monaten

Entwicklung & Codevor 2 MonatenPosit stellt Positron vor: Neue IDE für Data Science mit Python und R

-

Entwicklung & Codevor 2 Monaten

Entwicklung & Codevor 2 MonatenEventSourcingDB 1.1 bietet flexiblere Konsistenzsteuerung und signierte Events

-

UX/UI & Webdesignvor 1 Monat

UX/UI & Webdesignvor 1 MonatFake It Untlil You Make It? Trifft diese Kampagne den Nerv der Zeit? › PAGE online

-

UX/UI & Webdesignvor 1 Woche

UX/UI & Webdesignvor 1 WocheIllustrierte Reise nach New York City › PAGE online

-

Apps & Mobile Entwicklungvor 2 Monaten

Apps & Mobile Entwicklungvor 2 MonatenGalaxy Tab S10 Lite: Günstiger Einstieg in Samsungs Premium-Tablets