Datenschutz & Sicherheit

„Darknet Diaries Deutsch“: Die Abschussliste

Dies ist das Transkript der ersten Folge des neuen Podcasts „Darknet Diaries auf Deutsch“. Im Englischen Original von Jack Rhysider trägt diese Episode den Namen „Kill List„.

Die deutsche Produktion verantworten Isabel Grünewald und Marko Pauli von heise online. Der Podcast erscheint ab sofort alle zwei Wochen auf allen gängigen Podcast-Plattformen und kann hier abonniert werden.

JACK: Ich habe früher in Las Vegas gelebt und gearbeitet. Was für eine Stadt das ist! Ich bin so froh, dass ich da weg bin. Es kam mir vor, als hätte ich so ne Art magisches Loch in der Tasche – unflickbar quasi. Wie auch immer, ich habe eines Tages Craps gespielt. Das ist so’n eigentlich recht einfaches Glücksspiel mit zwei Würfeln an nem großen Tisch. Ein gebrechlicher, alter Mann kam dazu und spielte mit, und seine Einsätze waren hoch. Er warf mit seinem Geld nur so um sich, und hatte, würde ich sagen, ne gute Zeit. Ich hab die Würfel geworfen, und er hat mit meinen Würfen Geld verdient. Er mochte mich also, und wir kamen ins Gespräch. Aber da war dieser Typ hinter ihm, ein großer Kerl, kein Muskelprotz, aber einer, der wahrscheinlich Cheeseburger liebt, wenn ihr versteht, was ich meine. Und ich fragte ihn: „Na, willst du nicht mitmachen? Ich habe gerade ne Glückssträhne.“ Er sagte nichts.

Der alte Mann dreht sich zu mir und sagt: „Ach, beachte ihn nicht. Er ist mein Bodyguard.“ Ich: „Ach, wirklich? Das ist dein Bodyguard?“ Dann erzählte er mir was, das mich überraschte, er sagte: „Ja, aber ich bezahle ihn eigentlich nicht dafür, mich zu beschützen, sollte es wirklich zu ner Schlägerei kommen.“ Und ich sagte: „Was? Du bezahlst ihn nicht, um dich aus irgendwelchen Schwierigkeiten zu befreien?“ „Nein, nein. Ich kann mir so einen Bodyguard nicht leisten. Dieser Typ steht einfach nur neben mir. Und wenn etwas passiert, weiß er, dass er nicht eingreifen muss.“ Ich sagte: „Wow, warte mal. Warum bezahlst du jemanden dafür, neben dir zu stehen?“ Er sagte: „Um mein Bodyguard zu sein.“ Ich sagte: „Nein, aber er beschützt dich doch gar nicht.“ Der alte Mann sagte: „Ja, aber das weiß ja niemand. Jeder sieht ihn neben mir, und niemand legt sich mit mir an, weil er da ist.“ Ich fragte: „Funktioniert das?“ Er: „Ja. Ich bin noch nicht ausgeraubt worden.“

Vom Darknet-Forscher zum Betrugsaufdecker

JACK: Ich glaube, es war – Mann, ist jetzt bestimmt jetzt schon sieben Jahre her, dass mir gesagt wurde, ich müsse Chris Monteiro in die Sendung holen und davon erzählen, was er rausgefunden hat. Ich bin ihm dann natürlich in seine DMs gerutscht, hab mich cool verhalten und so getan, als ob ich eigentlich nichts weiß: „Hey Chris, hab ich geschrieben, ich habe gehört, du steckst tief im Web.“ Er zurück: „Ich kann nicht darüber reden. Ist gerade zu heikel.“ [Musik] Ich also: „Okay.“ N‘ paar Jahr später hab ich nachgehakt, aber auch da wollte er nicht reden. Er sagte: „Nein, ich bin damit durch. Ich habe das hinter mir gelassen.“ Dann, vielleicht zwei Jahre später, habe ich nochmals nachgefragt. Diesmal sagte er: „Die Polizei ermittelt. Wir müssen warten.“ Später sagte er mir bei einem weiteren Versuch, dass er bedroht würde und sich bedeckt halten muss. Es ist einfach eine dieser Geschichten, bei denen ich mit der Zeit immer neugieriger werde, und ich habe wirklich gehofft, dass ich eines Tages mit ihm reden könnte. Jetzt, nach sieben Jahren des Wartens, ist Chris Monteiro bereit zu reden, und ich kann’s kaum erwarten, endlich zu hören, was er im tiefen, dunklen Web gefunden hat.

CHRIS: Okay, ja, ich bin Chris Monteiro. Ich bin Cybersecurity-Experte und hab viele Jahre in der IT gearbeitet.

JACK: Bis jetzt weiß ich eigentlich nur über Chris, dass er viel Zeit im Darknet verbringt, also auf der anonymen Seite des Internets, für die man ne spezielle Verbindung braucht, um reinzukommen. Es scheint der Ort zu sein, an dem sich Chris wohlfühlt.

CHRIS: Also, ich würde nicht sagen, dass ich da noch rumlungere – also das Interesse daran – ich versuche wirklich, das nicht mehr zu tun. Aber in den Jahren 2015, 2016 habe ich da schon ein einige Zeit verbracht. Ich habe mich sehr in die Sache reingekniet. Wie Du und das Publikum sicher wisst, ist das Darknet vor allem für Darknet-Märkte bekannt, auf denen man Drogen und gestohlene Daten kaufen kann. Aber es gibt auch jede Menge urban Legends dort zu finden, also skurrile Geschichten und Unsinn und Betrug. Also, in den Jahren 2015, 2016 habe ich für Wikipedia geschrieben, Definitionen dafür, was Darknet bedeutet, was Deep Web bedeutet, zur Geschichte der Darknet-Märkte, wie das mit Tor zusammenhängt, was die Polizei tut, was die Wissenschaft über den Handel sagt und letztendlich über den Betrug. Ich war also in der Zeit sehr daran interessiert, Cyberkriminalität zu dokumentieren – was ich niemandem empfehlen kann…

JACK: Also, es gibt Kriminalität und dann gibt es Cyberkriminalität, aber dann gibt es Dark-Web-Cyberkriminalität, und die Dinge, die dort passieren, naja, sie sind alle von einer Art Schleier der Geheimhaltung umgeben, wenn ihr versteht was ich meine. Die Geschichten von dort sind ein bisschen brutaler und hässlicher als ne normale Cyberkriminalitätsgeschichte. Zu versuchen, mit all der Hässlichkeit, die dort vor sich geht, Schritt zu halten, ist hart für die Seele. Am Anfang hat Chris sich über die Darknet-Drogenmärkte informiert und wie die funktionieren, und so wurde er ein Experte für diese ganze dunkle Welt.

CHRIS: Ich bin ein bisschen zu weit gegangen. Als selbsternannter Experte für Darknet-Märkte und das Darknet habe ich damals angefangen, Betrügereien da aufzudecken. Es gibt viel Darknet-Betrug, so Leute, die sagten: „Oh, es gibt da geheime Kämpfe zwischen Zwergen bis zum Tod, und es gibt dort Künstliche Intelligenz, die von entwischt ist, die dir wirklich alles beantworten kann. Es gibt Räume, in die du gehen kannst und Live-Morde sehen kannst in sogenannten Red.“ Das ist Unsinn. Das ist alles Quatsch. Aber die Leute interessiert das nicht, weil es schwierig ist, über Cyberkriminalität und das Darknet zu sprechen, sodass – Leute auf YouTube und im Internet einfach Scheiße erfinden zur Unterhaltung, und niemand interessiert sich für die echten Antworten. Ich hab da so eine Nische gefunden, in der ich anfangen wollte, über all diese gefälschten, vermeintlichen Darknet-Phänomene ausführlich aufzuklären, mit Zitaten und Originalrecherchen und Zusammenfassungen von Recherchen. Und ich habe das getan. Und eins der vielen Themen, die ich da behandelt habe, war die Anheuerung eines Auftragsmörders im Darknet. Ich hab mir gedacht, dass ich ja weiß, wie das alles funktioniert. Ich weiß, wie Reputationssysteme bei Darknet-Märkten funktionieren, ich weiß, wie Treuhand funktioniert, ich weiß, wie dieses Vertrauensnetz zwischen den Seiten funktioniert und auch, wie man sie findet. Es sollte also recht einfach sein rauszufinden, ob so eine Website mit so einem Angebot gefälscht oder echt ist. Ich habe solche Seiten also dokumentiert und ich habe dabei eine etwas ausgefeiltere Website gefunden, die so aussah wie ein Darknet-Markt. Man konnte sich registrieren und angeblich einen Auftragsmörder anheuern und Geld auf ein Treuhandkonto bezahlen und jemanden töten lassen. Es war wie ein Darknet-Markt wie Silk Road oder so etwas.

JACK: Er hat sich diese Webseite für Auftragskiller also genauer angesehen und ziemlich schnell herausgefunden, dass es sich hierbei um einen Betrug handelt. Es gibt keine echten Auftragsmörder, die man anheuern kann, um jemanden zu töten. Es ist nur ein Mythos, dass man online einen Auftragsmörder anheuern kann. Also nahm er seine Erkenntnisse und schrieb sie auf. Zu dieser Zeit schrieb er Artikel auf RationalWiki, und das ist ein Ort, der Verschwörungstheorien entlarvt und erklärt, wann etwas Pseudo und wann es real ist. Also schreibt er dort einen Artikel, in dem er sagt: „Ja, Seiten für Auftragsmörder im Dark Web, das sind alles Betrügereien. Glaubt es bloß nicht nicht.“

CHRIS: Mein RationalWiki-Artikel wurde dann von einer IP aus Rumänien beschädigt, die einfach hinzugefügt hat: Oh ja, die Dark-Web-Auftragsmörder-Seiten sind Betrügereien, abgesehen von Besa-Mafia, die echt ist. Ich sagte: „Was? Du kannst doch nicht einfach meine Wiki-Seite bearbeiten. Das ist kein echtes Zitat. Das kannst du nicht tun.“ So begann es, und diese Nachricht stammte von der Person, die wir als Yura kennen.

Die Betrugsseite „Besa Mafia“ und ihr Betreiber Yura

JACK: Okay, diese doch recht dreiste Bearbeitung von Chris‘ RationalWiki-Artikel behauptete also, dass die Dark-Web-Auftragsmörder-Seite Besa Mafia kein Betrug ist. Man könne dort tatsächlich Auftragsmörder anheuern. Das erregte natürlich Chris‘ Aufmerksamkeit. Natürlich ist er da hin, um das zu untersuchen, und er hat noch nie von dieser Seite vorher gehört – Besa Mafia.

CHRIS: Ja, Besa Mafia ist eine Seite für Auftragsmörder. Diese Seite wird von einigen organisierten kriminellen Banden betrieben. Es ist wie ein echter Darknet-Markt. Man kann nicht betrogen werden. Es gibt Vermittlung. Anstatt Drogen zu kaufen, kauft man Mord. Ich war eine lange Zeit mit dem Thema beschäftigt.

JACK: Ja. Also, dein erster Eindruck als du’s dir angesehen hast – hast du gedacht, dass es echt aussieht?

CHRIS: Nein. Ich hatte zu diesem Zeitpunkt über ein Jahr damit verbracht, die Geschichte echter Darknet-Märkte, Darknet-Handel, Darknet-Navigation zu dokumentieren. Ich hab schnell gesehen, dass die Website ein Betrug war. Es gab jede Menge Anzeichen dafür. Also hab ich mir gedacht, ich schreib da einen Blog-Post drüber. Ich fand’s interessant, dass jemand eine Fake-Auftragsmörder-Seite erstellt hat, und sie tatsächlich wie einen Markt und echt aussehen lässt. Also hab ich einen Blog-Post darüber geschrieben und erklärt, dass die Website Fake ist, dass sie Stockfotos drauf hat, schlechte Rechtschreibung und insgesamt keinen Sinn ergibt. There you go. Ich füge das in meine Forschungsarbeit über Darknet-Betrügereien ein – Job erledigt, dachte ich.

JACK: Der Administrator von Besa Mafia – sein Name ist Yura – war sehr an dem Ruf seiner Seite interessiert, so sehr, dass er Leute dafür bezahlte, die Seite zu bewerben. Reddit-Posts und Blogs wurden erstellt und Freelancer angeheuert, um das Geschäft für Besa Mafia anzukurbeln. Wenn man also die Seite googelte, sah man all diese positiven Bewertungen. Aber dann gab es diesen einen Blog, im dem Chris darüber schrieb, dass die Seite ein Betrug ist.

CHRIS: ich hatte damit den Website-Administrator ziemlich wütend gemacht. [Musik] Der bat mich dann um ein ehrliches Gespräch. Er kontaktierte mich über meinen Blog. Ich sagte, alles klar, warum wohl will ein Betrüger mit mir über seine gefälschte Seite sprechen? Was soll das? es ging dann hin und her: Er sagte, die Seite sei echt, ich widerlegte das, er kommt mit einigen fadenscheinigen Beweisen. Ich dröselte sie auf. Er wurde dann aggressiv. Ich sagte, dass das ja wohl ein Zeichen dafür ist, dass er nicht weiß, was er tut. Dann versuchte er, mich zu bestechen. Das eskalierte bis zu dem Punkt, an dem, dieser Typ sich selbst eine Grube gegraben hat. Dieser Scammer versucht, mich, die – zumindest zu der Zeit – Autorität für Darknet-Betrügereien, davon zu überzeugen, dass seine Seite kein Scam ist. Das funktionierte nicht. Ich hab das auf meinem Blog veröffentlicht. Und dachte prima, ein weiterer Betrug aufgedeckt; Informationen aus erster Hand bekommen, bisschen Journalismus betrieben. Und ich dachte, das wäre das Ende der Geschichte.

JACK (amüsiert): Hier kommt der Erzähler ins Spiel und sagt: nein, das war es nicht. Der Site-Administrator, Yura, war alles andere als glücklich mit diesem Post und hatte es sich zur Aufgabe gemacht, Chris dazu zu bringen, den Blog zu entfernen. Und wenn das Gespräch Chris schon nicht überzeugen konnte, dann musste etwas anderes geschehen, die nächste Stufe quasi. Und wenn man sich überlegt, welche Arten von Überzeugungstaktik könnte eine Auftragsmörder-Site wohl als nächstes versuchen, dann, ja, das liegt nahe, ist das vielleicht Einschüchterung. Yura heuerte jemanden an, ein Video zu machen, um Chris damit zu bedrohen. Chris bekommt also ne Nachricht von jemandem mit einem Link zu einem Video. Chris schaut es sich an. Das Video beginnt mit einem Stück Papier auf dem der Name der Website von Chris‘ Blog steht, pirate.london. Das ist die Website-Adresse. Dann wird das Stück Papier verbrannt. Dann wechselt die Kamera zu einem Auto, das in Brand gesteckt wird und dann in Flammen steht.

CHRIS: Ein Auto anzünden, um mich einzuschüchtern. Um zu sagen, schau dir das an, wir sind echte Kriminelle, wir haben Leute da draußen, wir können gewalttätig werden. Leg dich nicht mit uns an. [Kurze Pause.] Uuund das Ganze hat mich verwirrt, weil, das war doch ein Betrüger. Das war eine Betrugsseite. Es gab keine Auftragskiller. Es gab keine Kriminellen, dachte ich. Es ist nur ein Scam, um Geld zu stehlen. Aber jetzt bekomme ich ein Video von einem brennenden Auto? Also es wurde es richtig seltsam.

JACK: Hat es sich für dich einschüchternd angefühlt? Hast du das Gefühl gehabt, warte mal, vielleicht sollte ich mich aus der ganzen Sache zurückziehen?

CHRIS: Ach, Ich war schon ein bisschen eingeschüchtert. Aber du musst ja bedenken, dass es zu dieser Zeit wirklich mein Hobby war, der Darknet-Betrugsaufdecker-Typ zu sein. Ich war davon also auch davon angezogen. Was war hier los? Hab ich die Mafia verärgert? Ist die Website echt? Aber sie kann nicht echt sein. Wenn sie also nicht echt ist, wie bringen sie dann Leute dazu, Autos anzuzünden? Sie hatten auch einige andere Autos für einige andere Leute im Internet angezündet, die sie auch nicht respektiert hatten. Es war also ziemlich was im Gange. Also – ja, ich war fasziniert, ich musste weitermachen.

JACK: Chris beschließt jedoch, auf Nummer sicher zu gehen, und er heuert einen Anwalt an und er informiert die Polizei über dieses Drohvideo.

CHRIS: Ich also, okay, gut, Mister sogenannte „Auftragskiller-Site im Darknet“, was machen wir jetzt? Ich dachte mir zu diesem Zeitpunkt, anstatt bloß die Website zu durchsuchen, werde ich mich registrieren und um so zu sehen, wie sie funktioniert. Also hab ich mich als Boaty McBoatface registriert, weil es 2016 war und Boaty McBoatface cool war. Ich hab auf der Website einen Auftrag für Bob den Baumeister, diesen liebenswerten Kindercharakter, erteilt. Okay, die Website scheint ein Login-System zu haben, sie hat ein Bestellsystem, hat ein Nachrichtensystem. Und so weiter. Sie scheint wirklich gut zu funktionieren und weist alle Merkmal eines Darknet-Marktes auf. Und ich dachte mir, das ist seltsam. Und dann hab ich mir meine Bestellung für die Beseitigung von Bob dem Baumeister angeschaut. Und hab die Adressleiste gesehen und da befand sich eine ID am Ende – da hieß es also Nachricht-ID 123. Ich dachte, okay, das ist also die Message-ID. Ich änderte dann die Message-ID in etwas anderes, in beispielsweise 122, und ich bekam die Nachrichten von jemand anderem. 121; wieder die Nachrichten von jemand anderem.

JACK: Was??? Er konnte wirklich die Nachrichten anderer Benutzer sehen? Okay… was sagen wir dazu? Sprechen wir zuerst über die Sicherheitslücke. Ich würde das URL-Parameter-Manipulation nennen. Ich find, das klingt cool, eine URL manipulieren. Wenn man also einfach einen Teil der URL in eine andere Zahl ändert, um zu sehen, ob man die Daten von jemand anderem sehen kann. Aber ich denke, der offizielle Begriff ist „unsichere direkte Objektreferenz“, kurz IDOR. Ein Nutzer sollte niemals auf die privaten Daten eines anderen Nutzers zugreifen können, wie z. B. private Nachrichten wie diese. Doch das hier klingt so, als wäre es unglaublich einfach, das zu tun. Ein komplexerer IDOR-Ansatz ist beispielsweise, dass man in die Cookies gehen und da ändern muss, welcher Nutzer man ist, und dann denkt die Seite, man sei ein anderer Benutzer, ohne das tatsächlich zu validieren. Aber hier war das nicht mal so schwer; er änderte einfach eine Zahl in der URL. Diese Sicherheitslücke ist die Nummer eins auf der OWASP Schwachstellen Top 10, die unter Broken Access Control fällt, also unter „defekte Zugriffskontrolle“. Aber ich möchte noch auf etwas anderes hinweisen. Nur weil man sich im Dark Web befindet, nur weil man sich auf einer Seite befindet, die angeblich sehr illegal ist, bedeutet das nicht, dass sie tatsächlich sicher ist. Man sollte meinen, wenn diese Seite tatsächlich ein Ort wäre, um einen Auftragskiller anzuheuern, dass äußerste Privatsphäre eingerichtet sein würde, aber das war nicht der Fall. Nicht mal annähernd. Die Seite war ein totaler Witz, was Sicherheit und Privatsphäre angeht. Und es wäre schön, wenn ihr das im Hinterkopf behaltet, wenn ihr mit sensiblen Daten zu tun habt. Euer Arzt, Anwalt, die Bank, euer Steuerberater, sie alle sollten die privateste Art der Kommunikation verwenden, aber ihre Systeme sind nicht immer sicher oder privat, und, wie gesagt, behaltet das vielleicht im Kopf. Wenn eine Seite sicher sein sollte, wie eine Auftragskiller-Seite oder euer … Therapeut, ist sie es vielleicht nicht, genau wie in diesem Fall.

Oh, und es ist schon irgendwie lustig, dass Chris sich in diese Seite hackt, da es technisch gesehen illegal für ihn sein könnte, das zu tun. Aber was wird der Besitzer der Seite tun – eine Anzeige bei der Polizei erstatten und sagen, hey Mann, jemand hat meine Auftragskiller-Seite gehackt? Es scheint also ne sichere Sache für ihn zu sein. Wie auch immer, das war eine große Entdeckung für Chris, in der Lage zu sein, jede Nachricht auf der Seite zu lesen, die andere Benutzer an den Administrator senden. Also hat er schnell ein kleines Skript zusammengestellt, um alle diese Nachrichten-IDs aufzuzählen und sie alle in einer Tabelle zu speichern, damit er sie durchgehen und alle Nachrichten auf dieser Auftragskiller-Website im Dark Web lesen kann.

CHRIS: Die Website war erst seit ein paar Monate in Betrieb, aber ich habe alle Nachrichten runtergeladen. [Musik] Und ich zweifele hier an meinem Verstand, weil ich Nachrichten sehe – nicht nur Nachrichten wie meine von Boaty McBoatface. Klar gibt es Trolle und etwas Spam dabei, aber da waren auch echte Leute, und sie geben ihre Namen, Adressen, Zeiten, wo sie sich treffen können, Telefonnummern an. Ich rede hier von Alibis, von Zeitplänen, Verhandlungen über Zahlungen, Verhandlungen über weitere Zahlungen. Ich rekonstruiere diese auf meinem lokalen Rechner aus allen Nachrichten und ich fange an, sie zu sortieren und zu verstehen, was vor sich geht. Was ich dabei erkannt habe ist, dass, ja, es gibt einiges an Müll auf der Website, aber es gibt eine Untergruppe von Leuten, die die Website nutzen, um Leute töten zu lassen, oder so denken sie zumindest, die Gelder arrangieren, um Leute töten zu lassen. So sah es für mich zumindest aus.

JACK: Woah, warte mal. Diese Nachrichten sind ein schon alarmierend, sogar beängstigend, würde ich sagen. Ein Nutzer will eine bestimmte Person tot sehen und listet ihren Namen, ihre Adresse, ihre Telefonnummer, ihren Arbeitsplatz, Bilder von ihnen, ihr Facebook-Konto und wie und wann der Mord begangen werden soll, damit diese Person ein gutes Alibi hat? Nicht nur das, es wird tatsächlich Geld geschickt, um dafür zu bezahlen. Das ist erschreckend.

CHRIS: Ich war eigentlich völlig unfähig und auch unwillig, mich emotional auf diese Fälle einzulassen, weil, ja, weil sie wirklich schlimm sind. Ich werde jetzt mal zusammengefasst eine Geschichte von einem Fall erzählen, der auch in den News war. Es gibt einen Fall, in dem jemand 20.000 Dollar bezahlt hat, um einen zu dieser Zeit vierzehnjährigen Jungen in New Jersey zu töten. Interessanterweise hatte ich nie die vollständigen Details dazu, bis es vor Gericht ging. Es stellte sich raus, dass das ein – wie sage ich das jetzt – ein ein Online-Groomer war, der diesen vierzehnjährigen über das Internet gegroomte und ihn Bilder und so weiter schicken ließ. Und als der das seinen Eltern erzählt aht, sagte der Typ: „Mist , ich gerate hier in Schwierigkeiten. Besser, ihn töten lassen.“ Dieser Junge wurde also nicht nur missbraucht, sondern er wurde von diesem Typen auch noch fast getötet.

JACK: Ein Online-Groomer hat einen Auftrag für sein Opfer erteilt, weil er es seinen Eltern erzählt hat, und dann 20.000 Dollar bezahlt, um diesen Jungen töten zu lassen? Wow, wow, wow. Chris kann die Bitcoin-Wallet-Adresse in den Chat-Nachrichten sehen und bestätigt, dass tatsächlich Geld für diesen Fall an die Seite geschickt wurde. Das alles ist gerade viel ernster geworden und geht tiefer, als er zuvor geglaubt hat. Chris dachte darüber nach, sich von jemandem Hilfe zu holen.

CHRIS: Ich habe Carl – wann war es, Ende 2016 oder so getroffen. Carl, wie lief das?

Schockierende Einblicke in reale Mordaufträge

CARL: Ja, ja. Wir haben uns Ende 2016 kurz vor Weihnachten getroffen, ein Treffen, das man nicht so leicht vergisst. Es war in einem Pub in Central London, und es war wirklich voll und überfüllt. Ich hatte Chris noch nie zuvor getroffen, und gemeinsame Freunde von uns haben den Kontakt hergestellt, und ich trug mich gerade mit dem Gedanken, ein Buch über Macht im digitalen Zeitalter zu schreiben, was so vage klingt, wie es zu diesem Zeitpunkt in meinem Kopf war.

JACK: Carl war auf der Suche nach einer guten Geschichte und war daran interessiert zu hören, woran Chris arbeitete.

CARL: Ich bin Carl. Ich bin Schriftsteller und Journalist.

JACK: Carl und Chris redeten also miteinander. Carl war interessiert, aber Chris tat sich schwer, in seinem Kopf die Verbindung herzustellen, dass die Wörter, die in diesen Nachrichten geschrieben stehen, von echten Menschen stammen. Seine Sache ist ja eigentlich, Dinge online zu entlarven, wenn ihr versteht. Man sieht heute so viele Bedrohungen online. Es ist schwer, den Finger auf etwas zu legen und zu sagen, das ist ne echte Bedrohung von ner echten Person, und dann dafür viele andere Sachen zu ignorieren. Meine Güte, wie oft haben wir alle schon gehört, wenn du noch einmal mit Dreck an den Schuhen ins Haus kommst, dann bring ich dich um. Okay, ihr versteht, was ich meine, oder? Man hört ständig vermeintlich lebensbedrohende Aussagen in unserer Alltagssprache. Aber darüber hinaus ist das Dark Web ein anonymer Ort, also nehmen die Leute da den Mund wirklich voll und denken halt, sie seien anonym und niemand wird jemals wissen, wer das gesagt hat. Chris fragte sich also, ob das wirklich echte Bedrohungen waren oder nicht, und die Argumentation kann man ja auch gut nachvollziehen. Carl hatte am Ende des Treffens eine klare Vorstellung davon, was als nächstes zu tun war.

CARL: Ich bin zu dem Schluss gekommen, dass ich über all das schreiben nicht kann, bis die Polizei zumindest untersucht hat – was auch immer sie untersuchen konnte. Chris und ich haben unterschiedliche Ansichten zur Polizei Ich hab einige Zeit eine Cybercrime-Ermittlungseinheit einer lokalen Polizei-Dienststelle in Großbritannien begleitet und hatte das Gefühl, dass ich eigentlich ein ziemlich gutes Verhältnis zu ihnen und anderen Polizeibehörden hatte. Ich hab dann also ein Treffen zwischen Chris und der National Crime Agency vermittelt.

JACK: Chris geht also zu diesem Treffen, aber dieses ist von Anfang an ziemlich seltsam.

CHRIS: Ja, also – ja, Carl hat mir dieses irgendwie doch super-dubiose Treffen mit der National Crime Agency arrangiert. Ein geheimes Treffen, wo ich in letzter Minute an einem Ort auftauche und vorher dabei verfolgt wurde. Alles sehr geheimnisvoll. Aber das Treffen war gut, ich konnte umreißen, was los ist und was es gab. Ich gab ihnen eine priorisierte Liste von Fällen auf der ganzen Welt. Man sah darin, wie Geld bezahlt wurde, welche Gerichtsbarkeiten beteiligt waren und auch die Ernsthaftigkeit, und ich sagte, ey, schaut euch das an, ich kann damit nicht umgehen. Ich mein, ich bin nur irgendein Typ, wisst ihr? Könnt ihr bitte diese – was wie versuchte Morde auf der ganzen Welt aussieht, oder zumindest die in den USA oder in Europa, untersuchen. Das Treffen war erfolgreich. Sie sagten, großartig. Ja, das ist brillant. Das ist genau das, wonach wir suchen. Wir werden uns melden. Ich hab keinen Grund, an den Worten der Leute zu zweifeln, die ich getroffen habe. Ich denke, sie hätten wahrscheinlich irgendwann etwas getan, was schön gewesen wäre. Aber die Umstände haben anders entschieden. Eine der Personen, die die Website im Jahr 2016 nutzte – er war da unter dem Benutzernamen Dog Day God – versuchte, jemanden namens Amy Allwine töten zu lassen.

JACK: Amy Allwine lebte in Minnesota, und irgendwie bekam das FBI die privaten Nachrichten, die von der Besa Mafia-Website stammten, und begann, dies zu untersuchen. Das FBI hatte Informationen, dass jemand einen Auftrag erteilt hat, Amy Allwine töten zu lassen, also statteten sie ihr einen Besuch ab. Als sie ankamen, waren sowohl sie als auch ihr Mann zu Hause, und sie setzten sich beide hin, um die Situation zu erklären. Diese Auftragskiller-Website, Besa Mafia, jemand hat ihnen 12.000 Dollar bezahlt, um dich töten zu lassen. Sie war schockiert und hatte keine Ahnung, wer so etwas tun würde. Nun, es war ihr Mann, der dafür bezahlt hatte, sie töten zu lassen, genau der Mann, der im Raum war, als das FBI ihr sagte, dass jemand droht, dich zu töten. Das FBI befragte den Mann überhaupt nicht. Sie benachrichtigten sie einfach beide und gingen. Ihr Mann, Stephen Allwine, war Diakon in seiner Kirche, ging ins Darknet, kaufte etwas Scopolamin, das dazu führt, dass eine Person sehr desorientiert wird, gab ihr eine riesige Dosis davon und erschoss sie dann und tötete sie. [Musik kurz hoch] Dann versuchte er, das Ganze so aussehen zu lassen, als wäre es ein Selbstmord.

CARL: Dann, als Amy – ich denke, das ist der klarste Beweis dafür, dass sie das wirklich nicht untersucht haben – als Amy der Polizei als Selbstmord gemeldet wurde und Stephen Allwine die Polizei anrief und sagte, meine Frau hat sich erschossen, wusste der ermittelnde Beamte nichts davon, dass dieser Auftrag für einen Mord existierte, er wusste wohl nichts davon, dass Amy vom FBI gewarnt worden war, und war kurz davor, den Fall abzuschließen. Er ging zum Haus und war kurz davor, den Fall als Selbstmord zu bestätigen und den Fall zu abschließen. Und erst im letzten Moment hielt er dann doch inne, hatte das Gefühl, dass irgendwas nicht stimmte, und beschloss dann, das Luminol herauszuholen. Eine chemische Substanz, die Blutspuren sichtbar macht und erkannte dann, dass das Haus voll von Blut war und dass Amy bewegt worden war. Dann wurde das Scopolamin in ihrem Blut gefunden, und im Grunde eine ganze Reihe zusätzlicher Beweise, die darauf hindeuteten, dass sie betäubt und dann ermordet worden war.

JACK: Man kann sich wohl vorstellen, wie anders man einen vermeintlichen Selbstmord untersuchen würde, wenn man weiß, dass jemand dafür bezahlt hat, diese Dame töten zu lassen. Aber das FBI hat die örtliche Polizei nie informiert, als die ihre Ermittlungen durchführten. Selbst danach hatten war es schwer, Beweise dafür zu finden, dass Stephen, ihr Mann, sie getötet hat. Erst nachdem sie sich seinen Computer angesehen hatten und feststellten, dass seine Bitcoin-Wallet tatsächlich diejenige war, die das Geld an die Website geschickt hatte. Natürlich versuchte der Verteidiger zu sagen, nun, ihr wisst nur von dieser Transaktion, weil ihr euch illegal in die Nachrichten dieser Website gehackt habt. Vor Gericht würde das als nicht zulässig gelten.

CARL: Stephen Allwine wurde letzendlich wegen vorsätzlichen Mordes verurteilt und verbüßt derzeit eine lebenslange Haftstrafe ohne Bewährung.

JACK: Es war ein tragisches und schreckliches Ereignis, das hat das FBI total vermasselt, aber es wird noch schlimmer. Das FBI sagte sich, Mann, was ist diese Besa Mafia-Seite? Was ist da los? Wer betreibt sie? Sie wollten sie abschalten.

CHRIS: Das FBI wurde aktiv. Was machen sie – sie googelten die Website und – ich habe immer noch eine laufende Fehde mit dem Typen hinter der Website, Yura. Er bezahlt einen Typen in Indien, um fiese Blogs über mich zu schreiben. Er fügt meinen Namen zu den Metadaten auf der Website hinzu. Er ist wirklich darauf aus, meinen Namen in den Dreck zu ziehen, weil ich seine Website kritisiert habe. [Musik] Aber es ist mir egal, denn wer wird schon glauben, dass ich eine Website betreibe? Ich bin eine Person, die ihren eigenen Namen benutzt, ich habe einen Blog, ich habe einen Job, ich lebe in London. Ich betreibe doch keine geheime Auftragskiller-Website. Wer würde sowas denken? Es stellte sich heraus, dass das FBI das dachte. Das FBI nahm Kontakt mit der National Crime Agency in Großbritannien auf, und innerhalb von buchstäblich – ich glaube, es war eine Frage von Stunden oder Tagen, nachdem das vom FBI bearbeitet wurde, brach die NCA meine Tür auf und sie verhafteten mich, weil ich angeblich diese Auftragskiller-Website betrieb.

JACK: Chris wurde wieder freigelassen, aber er die Sache wirkte sich weiterhin auf ihn aus. Dieser Yura-Typ steckt eine Menge Arbeit darein, Chris zum Schweigen über diese Website zu bringen, und er ist bereit, ihn zu belasten oder ihn verhaften zu lassen. Die Beschäftigung mit der Website wurde zu einer zu großen Belastung.

CHRIS: Ich habe die Gelegenheit genutzt, damit aufzuhören, zu kündigen quasi. Ich mein, wenn einem die Tür aufgebrochen wird und man für etwas verhaftet wird, das so fern liegt. Ich bin mit anderen Sachen beschäftigt. Ich bin raus. [Musik] Sie haben alle meine Informationen an die Polizei weitergegeben. Job erledigt. Ich will nichts mehr von der Website hören.

JACK: Aber je mehr Chris und Carl darüber nachdachten, über das Gewicht des Ganzen, desto mehr wurde ihnen die Tragweite bewusst. Das sind doch sehr reale Bedrohungen für das Leben, eine Person wurde bereits getötet. Sie hätten viel Zeit gehabt, Amy zu helfen, aber sie haben’s nicht getan. Sie hätten ihr Leben retten können, aber sie vertrauten stattdessen den Strafverfolgungsbehörden, die aber scheiterten. Also dachten sie, vielleicht, nur vielleicht, können sie das Leben der nächsten Person retten. Wir werden hier eine kurze Pause einlegen, aber bleiben Sie dran. Dieses Dark-Web-Abenteuer fängt gerade erst an.

Die Polizei war nicht völlig inkompetent. Carl und Chris gaben der Polizei alle Nachrichten, die sie auf der Seite gefunden hatten, und das führte dazu, dass die Polizei in der Lage war, Leute zu finden, die Morde planten, sie zu verhaften und ins Gefängnis zu stecken. Denn wenn man jemanden dafür bezahlt, jemand anderen zu töten, ist das einfach illegal. Es ist Anstiftung zum Mord, und man kann dafür eine lebenslange Haftstrafe bekommen. Selbst wenn man das Geld an einen betrügerischen Killer schickt, der es nie tun wird, ist es immer noch illegal. Tatsächlich versuchte jemand, der in Spanien verhaftet wurde, genau diese Verteidigung vorzubringen. Sie sagten, diese ganze Website sei gefälscht, also sollte mein Mandant keine Probleme haben. Die Person wurde trotzdem ins Gefängnis gesteckt.

CARL: Nun, die Idee war zunächst, dass ich und Chris einen kurzen, schönen, schnellen, irgendwie achtwöchigen Rückblick auf den Attentatsmarkt machen würden, den ich – ich bin die mit Abstand am wenigsten mutige Person, die gerade spricht, und ich fühle mich wirklich nicht zu solchen Sachen hingezogen. Ein Großteil meines Instinkts sagte mir, nicht in diese Welt zurückzukehren, und ich hatte bisher nur kurz reingeschnuppert, nicht wie Chris. Aber für mich fühlten sich die Jahre ab 2016 wie unerledigte Arbeit an. Es gab hier noch was zu tun. Die Seite war immer noch in Betrieb. Die Person, die die Seite betrieb, verdiente immer noch Geld damit, und Amy Allwine war getötet worden. [Musik] Ich hatte dann einen Zoom-Call mit Chris und erzählt von dieser schicksalhaften Entdeckung, in der er gemacht hat, die er immernoch macht. Er war dabei, die Mordaufträge von der Website auszulesen und wir haben sie dann im Wesentlichen in Echtzeit erhalten. Das war dann der Beginn der Kill List.

JACK: Kill List ist ein super Podcast, den Carl gemacht hat, der so ziemlich genau hier beginnt. Was sollten sie mit den neuen Mordaufträgen tun, die reinkommen? Chris ist der Dark-Web-Hacker, Carl ist der Ermittler.

CHRIS: ich konnte auf die Administrationsseite der Website zugreifen, also die Seite, die der Administrator verwendet, um mit den Benutzern der Website zu korrespondieren und sie zu betrügen. Auf dieser Seite kann man also alles sehen. Es gab auch einige andere Seiten, z.B. die, die Zahlungen zeigten. Sobald ich also die Seiten mit einigen technischen Hilfsmitteln entdeckt hatte, habe ich so einen kleinen Cronjob ausgeführt, ziehe sie also vollständig runter, so wie sie sind. Ich baue dann Parser, mit denen ich die Daten analysieren kann und parse sie in ihre Bestandteile, stecke sie in eine Datenbank und baue letztendlich ein Web-Frontend, um jeden dieser Fälle zu kategorisieren, zu durchsuchen und zu kommentieren – was ich heute hier vor mir habe. Der Chat in meinem Fenster, mein Fenster auf der rechten Seite jetzt, da hab ich meine Auftragskiller-Analyse-Website, wo ich alle Fälle aufliste, kategorisiert nach Schaden, nach Betrug, nach Land, nach persönlichen Informationen, kommentiert mit Facebook-Links, Adress-Links, Telefonnummern usw. Ich konnte mich also darauf konzentrieren, die Daten lesbar, sauber, umfassend aufzuarbeiten und alles an Carl und das Podcast-Team zu übergeben. Das war ne gute Arbeitsteilung. Ich hatte also die technischen Aufgaben und Carl und das Team mussten sich um alles andere kümmern.

CARL: Wir sind noch mal zur Polizei gegangen, zur Metropolitan Police. Sie haben uns zwar geglaubt, aber es gab keine Fälle in Großbritannien. Wir haben also nicht direkt beschlossen, die Zielpersonen anzusprechen, wir wollten erstmal die Polizei informieren. Aber die hatte entschieden, dass es nicht ihr Problem sei, da es eben keine Fälle in Großbritannien gab, und sie leiteten diese erste Tranche von Aufträgen, die Chris für uns zusammengestellt hatte, an Interpol weiter. Wir haben ne Weile darüber nachgedacht und befürchtet, dass dies wahrscheinlich zu weiteren verpfuschten oder gar keinen polizeilichen Ermittlungen führen würde. Die Polizei würde ja nicht wissen, wer wir sind und wir nicht, wer die ermittelnden Beamten sind. Es gäbe keine Möglichkeit für uns, Informationen auszutauschen, und es würde sehr wahrscheinlich dazu führen, dass Polizisten – ähnlich wie im Fall von Amy Allwine – vielleicht eine Art Warnung erhalten, vielleicht Kontakt aufnehmen, aber nicht in der Lage wären, effektiv zu ermitteln, geschweige denn die Beweise zu sammeln, die sie bräuchten, um jemanden vor Gericht zu bringen.

JACK: Chris las diese Mordaufträge durch und versuchte manchmal herauszufinden, wer den Auftrag erteilt hatte.

CHRIS: Oft kamen die mit knappen Informationen und fragten z.B.: „Hey, können Sie diese Art von Dienstleistung an meinem Standort anbieten?“ Die Antwort war natürlich immer ja, wir haben Killer auf der ganzen Welt. Wir können es innerhalb einer Woche erledigen. Das war immer die Antwort, weil es ja ein Betrug ist. Dann gab es manchmal noch ein paar weitere Informationen, wie: „Können Sie Nachricht überbringen“ oder in einem Fall „können Sie eine Entführung durchführen?“ Sowas alles. Dann war die Antwort ja, ja, das können wir machen. Oft folgte dann der eigentliche Auftrag. Hier ist ein Name, die Adresse, die Social-Media-Profile, das Auto, das sie fahren usw., wo sie arbeiten, wo man sie finden kann.

Oft erklärten sie auch, warum sie die Person töten lassen wollten, womit sie sich dann selbst verraten haben. Zum Beispiel: „Diese Person soll zu ihrem Ehemann zurückkehren.“ Ja, wer hat wohl diesen Auftrag gegeben? Oder: „Dieser Person sollte eine Lektion erteilt werden, weil sie fremdgegangen ist.“ Ha, von wem das wohl kommt? [Lacht kurz] Ist schon vorgekommen. Nach dem Auftrag gibt es Verhandlungen um den Preis, wie viel. Meistens sind’s so 5.000 bis 10.000 Dollar. Aber es hängt davon ab, wie viel Geld sie haben. Manchmal gibt es Verhandlungen darüber, wie man sicherstellen kann, dass niemand mit dem Geld abhaut. Dann heißt es: „Nein, das kann niemand tun, weil wir ein Treuhandsystem haben. Wenn der Auftragskiller das Geld nimmt und den Mord nicht ausführt, geben wir ihm das Geld nicht.“

Auf diese Weise ist man sicher. Aber das Treuhandsystem soll natürlich nur verhindern, dass man von einem Auftragskiller betrogen wird, so wie man von einem Drogenhändler im Darknet betrogen werden könnte. Es schützt einen nicht davor, dass die Seite selbst ein Betrug ist. Dann gibt es sogar spezielle Treuhandseiten von Drittanbietern, die unabhängig oder scheinbar unabhängig sind, wo man diese illegale Transaktion abwickeln kann und ein Dritter das für einen erledigt. Das wird natürlich alles von dem gleichen betrieben, und er weist natürlich alle an, diese unabhängige Website zu nutzen, und das alles läuft über das gleiche Backend. Dann sagt man: „Ich habe mein Geld in das Treuhandsystem eingezahlt.“ Dann heißt es: „Aha, wir haben das freigeschaltet. Wir schicken jetzt einen Auftragskiller.“ Aber dann passiert natürlich Folgendes: „Oh, es stellt sich heraus, dass Sie einen höherklassigen Auftragskiller brauchen oder mehr bezahlen müssen, oder der Auftragskiller war da, aber er hat versagt, also müssen Sie mehr Geld bezahlen, oder es stellt sich raus, dass alles komplizierter ist, also müssen Sie mehr Geld bezahlen.“ So läuft das im Allgemeinen ab.

JACK: Chris konnte manchmal identifizieren, wer den Mordauftrag erteilt hatte, weil da zum Beispiel stand: „Ich will meine Frau tot sehen“, oder so ähnlich, und dann standen die Informationen der Frau im Mordauftrag, so dass man leicht herausfinden konnte, wer dahintersteckte. Sie beschlossen, die Zielpersonen zu warnen, aber das FBI-Unglück mit Amy Allwine war ihnen natürlich noch im Gedächtnis. Was, wenn sie jemanden anrufen und die Person, die sie töten will, ans Telefon geht oder mithört, und das Ganze eskaliert und jemand getötet wird? Der Plan war, die Person anzurufen, sie aber dann unter vier Augen zu sprechen, damit sie ihr diese Informationen im Privaten mitteilen können. Aber Mann, wie ruft man jemanden aus heiterem Himmel an und versucht, ihn dazu zu bringen, den Informationen zuzuhören, die man hat, aber er muss zuerst allein sein, bevor man sie ihm mitteilt? Das klingt unmöglich, aber Carl hat es versucht.

CARL: Nein, ich will keine Informationen, ich versuche, Ihnen Informationen zu geben.

OPFER 1: Es tut mir leid.

CARL: Okay, nun, trotzdem vielen Dank für Ihre Zeit. Rufen Sie mich zurück, wenn Sie weitere Informationen wünschen.

JACK: Dann versuchte er es noch einmal.

CARL: Könnten wir einen Termin vereinbaren, um ausführlicher darüber zu sprechen?

OPFER 2: Nein, danke, danke, danke.

CARL: Okay. Also, Sie wollen nicht…? [Anruf endet]

JACK: Carl war extrem nervös bei diesen Anrufen. Er hat die Zielperson am Telefon, was schon mal schwierig ist, aber er versucht, so behutsam wie möglich vorzugehen, um weiteren Schaden zu vermeiden. Er beschließt, es noch einmal zu versuchen und direkter zu sein.

CARL: Nur – ich verstehe, dass Sie nicht mit mir an der Geschichte arbeiten wollen. Ich bin jedoch verpflichtet zu sagen, dass die Informationen, die wir haben, darauf hindeuten könnten, dass Sie in Gefahr sind. Ich bin als Journalist verpflichtet, Ihnen dies mitzuteilen, wenn Sie das wünschen.

OPFER 3: Wo? Eigentlich habe ich nicht mal dafür Zeit. Selbst wenn Sie mich nach einer Umfrage fragen, die etwas mit meiner Beziehung zum Job oder zum Beruf zu tun hat…

CARL: Es ist keine Umfrage. Ich bin Journalist. Wir haben Informationen gefunden, die darauf hindeuten, dass Sie in Gefahr sein könnten.

OPFER 3: Ich bin in Gefahr?

CARL: Ja…

OPFER 3: Sie versuchen, mich zu beschützen – lassen Sie mich meinen Gefahren stellen. Danke.

CARL: Okay.

OPFER 3: Danke. Auf Wiedersehen.

CARL: Auf Wiedersehen.

CARL: Lass mich meinen Gefahren stellen.

JACK: Er will nichts davon wissen.

CARL: Ich bin sehr überrascht davon. Wenn mich jemand anrufen würde und sagen würde, dass ich in Gefahr sein könnte, würde ich wissen wollen, worum es geht.

JACK: Das stellt sich als viel schwieriger heraus, als es klingt.

CARL: Absolut. Wir wussten, dass das Ganze ein Art ethisches Minenfeld ist. Ich hatte wirklich Angst, dass ich etwas tun könnte, mit dem ich nicht leben könnte. [Musik] Wir hatten diese Informationen, die Chris uns gab, die unglaublich brisant waren. Ich meine, das hatte die Macht, Leben zu retten und zu zerstören, und wir wussten nicht, was wir tun sollten. Wir hatten keine etablierten Rahmenbedingungen. Wir wussten oft nicht, was das Sicherste war. Wir mussten uns das im Eifer des Gefechts ausdenken. Ich wusste nicht – wir hätten – jetzt im Nachhinein ist es einfach, über all das zu reden, aber zu der Zeit weiß man nicht, was passieren wird. Man weiß nicht, ob dieser Anruf gut ausgehen wird oder ob es der Person gut gehen wird, und jedes Mal, wenn ich diese Nummer wählte – und denk dran, neun von zehn Mal legten die Leute einfach auf oder sie wollten nicht reden oder es war eine falsche Nummer oder so etwas. Aber jedes Mal, wenn ich diese Nummer wählte, musste ich mich in diesen Zustand hineinversetzen, in dem ich dachte: „Das könnte der Moment sein, in dem ich einen ethischen, vernichtenden Fehler begehe, der mich für den Rest meines Lebens verfolgt.“

JACK: Ich glaube, zu dem Zeitpunkt, als ich Kill List hörte, war ich froh, dass Chris mit Carl an dieser Geschichte arbeitete. Wie gesagt, ich habe verfolgt, woran er arbeitete, und gehofft, dass wir reden könnten, und ich habe ihm jahrelang immer wieder auf die Schulter getippt, um ihn dazu zu bringen, mir die Geschichte zu erzählen. Aber Mann, Carl ist ein großartiger Journalist, und er hat ein ganzes Team und anscheinend Verbindungen auf der ganzen Welt, hier etwas gegen die Sache zu unternehmen. Ich hätte nicht einmal halb so gute Arbeit geleistet wie er bei Kill List. Es ist wirklich ein toller Podcast.

CARL: Während wir all das also machen, diese schwierige Entscheidung treffen, die Leute auf der Kill List direkt zu kontaktieren, verhalten wir uns eigentlich immer weniger wie Journalisten. Journalisten greifen normalerweise nicht auf so eine Art in Geschichten ein. Sie kontaktieren normalerweise keine Opfer und treiben Geschichten voran oder erschaffen sie. Sie versuchen normalerweise, so wenig störend wie möglich zu sein, und das ist definitiv nicht das, was wir dort tun. Das war auch sehr verwirrend, sich immer weiter von dieser in uns verankerten beruflichen Identität zu entfernen, die ich und das Team hatten, und irgendwie etwas anderes zu werden, wofür nicht wirklich ein Wort existiert.

CHRIS: Oh, du kennst das Wort dafür, Carl. Du willst es nur nicht sagen.

CARL: Nun, wenn du schon „Vigilante“ sagst…

CHRIS: Ja.

CARL: …dann glaube ich nicht, dass wir jemals Selbstjustiz verübt haben, weil wir ja verzweifelt versucht haben, die Polizei zum Eingreifen zu bewegen, nicht sie zu ersetzen; zumindest ich. Wir haben alles, was wir getan haben, an die Polizei weitergegeben. Also, ja, ich hab nie gedacht, dass wir Selbstjustiz verüben. Das war in meinen Augen auch nicht das richtige Wort dafür. Es war wie eine seltsame Grauzone zwischen einem wirklich proaktiven Journalisten oder Ermittler.

JACK: Ihr denkt vielleicht: „Interpol kümmert sich doch darum. Lasst sie das doch machen.“ Aber es gab schon einen Grund, warum sie es für wichtig hielten, weiterhin was zu tun.

CARL: Der Grund war, dass wir über diesen Fluss von Informationen nachdachten, der sich da entwickelt hatte, wo Chris sie an uns weitergab, wir alles an die Metropolitan Police, die das dann an Interpol übergab und Interpol dann vermutlich an die Polizeibehörden auf der ganzen Welt. Es gab einen Fall in der Schweiz, es gab einen in Italien, es gab einen in Amsterdam, überall. Das Problem dabei war, dass wir wussten, dass Interpol im Grunde alle identifizierenden Informationen über uns aus den Weitergaben entfernen würde, und wir hätten keine Ahnung, wer die ermittelnden Beamten sind. Es würde also zu einer Art Bruch kommen. Es gäbe keine Verbindung. Sie würden nur dieses Word-Dokument erhalten, das Chris erstellt hat, plus vielleicht ein paar Bitcoin-Informationen. Sie hätten keine Möglichkeit, wie die Metropolitan Police, tatsächlich zu überprüfen, ob ich verrückt bin oder nicht, was sie wirklich getan haben. Und wir hätten keine Möglichkeit, ihnen zusätzliche Informationen mitzuteilen. Chris hat ständig Updates weitergegeben. Das waren Live-Gespräche, die stattfanden. Manchmal gab es also mehr Bitcoin und die Dringlichkeit hatte sich geändert, oder ein bestimmter Moment oder eine bestimmte Zeit und ein bestimmter Ort wurden in dem Auftrag erwähnt, was unsere Einschätzung der Gefahr verändern würde. Und es gab für uns keine Möglichkeit, dies angemessen schnell an die Leute vor Ort weiterzuleiten, die tatsächlich etwas dagegen tun könnten. Deshalb haben wir letztendlich entschieden, dass wir sie direkt kontaktieren müssen.

JACK: Während ihrer Ermittlungen stießen sie auf Nachrichtenartikel, die sie bis ins Mark erschütterten.

CHRIS: Es gibt so viele Fälle – wir hätten gar nicht so viel Zeit, sie alle zu erzählen. Zum Beispiel gab es einen Fall, da gab es diesen Auftrag für einen jungen Mann in Amerika und jemand hat 5.000 Dollar für einen Mordanschlag auf ihn bezahlt. Zwei Wochen später war er tot, durch eine selbstverschuldete Schussverletzung. War da ne Versicherung im Spiel? War es ein Verbrechen? Schwer zu sagen. Ich kann nicht zu sehr darauf eingehen, aber im Laufe unserer Ermittlungen gab es einen dieser großen Fälle, in denen jemand eine Menge Geld bezahlte, um jemanden töten zu lassen, und wieder wurde diese Person innerhalb weniger Wochen tatsächlich getötet. Mit Informationen wie diesen und all den anderen Informationen, die immer schreckliche Hintergrundgeschichten hatten, über Stalking, Drogen, Nötigung oder das Zerbrechen der Ehe oder der Beziehung, von Leuten, die Morddrohungen aussprachen, die versteckte Kameras installierten, von Leuten, die wirklich Leben ruinierten – wir erkannten – dass ist wirklich grauenhaft, und ich hatte zufällig Einblick in diese Abgründe, wie auch Carl. Ja, das ist sehr, sehr schwer zu verdauen.

JACK: All das erhöht nur die Dringlichkeit der Sache.

CARL: Ich rufe vielleicht ein Dutzend Leute an, vielleicht zwei Dutzend im Laufe von etwa einer Woche, vielleicht etwas länger, und es ist dramatisch erfolglos.

CHRIS: Carl, Carl, sag das nicht.

CARL: Nein, das ist es wirklich. Es funktioniert nicht. Jeder denkt, ich bin ein Betrüger. Und es stellte sich heraus, dass wir die Sache falsch angegangen sind. Wir hatten überlegt, wie man sie sicher am Telefon erreicht, wie man sie auf eine Weise informiert, die sie psychologisch nicht überfordert. Das eigentliche Problem war, dass mir niemand glauben würde. Die Leute legen einfach auf. Sie riefen mit ihren Freunden zurück und verarschten mich und taten so, als wäre es ein großer Witz. Meistens gehen sie aber einfach nicht ans Telefon. Das ist mitten während Covid, darf man nicht vergessen, also bekommen die Leute die ganze Zeit betrügerische Anrufe. Wir veränderten dann unsere Vorgehensweise und beschlossen, lokale Journalisten vor Ort zu schicken, um die Leute, die auf den Listen standen, physisch zu erreichen, und das ändert die Dinge wirklich. Erst dann fingen wir an, sinnvolle Kontakte zu knüpfen, Leute zu erreichen, geglaubt zu werden und die nächste Phase in der Kill List zu entwickeln, nämlich mit ihnen zu sprechen, sie zu unterstützen und mit der Polizei zusammenzuarbeiten, um herauszufinden, wer sie auf die Liste gesetzt hat.

Bedrohliche Realität und ungelöste Fragen

JACK: Der Podcast Kill List dokumentiert auf großartige Weise ihr Abenteuer, wie sie Leute anrufen, mit der Polizei sprechen, zu Häusern gehen, sogar mit Yura sprechen. Es ist ein durchaus wildes Abenteuer, und ihr solltet es euch unbedingt anhören. Aber eine Person, die sie kontaktierten, ist mir besonders in Erinnerung geblieben. Sie entdeckten, dass ein Mann namens Ron Ilg für die Entführung seiner Frau in Spokane, Washington, bezahlt hatte.

CHRIS: Okay, ja, ich bin natürlich der Erste, der das sieht. Und ich hab seine Identität herausgefunden, der Mann ist ein Neonataloge. Er ist buchstäblich ein Chirurg für Babys. Er will nicht nur eine Frau kidnappen und unter Drogen setzen lassen, er will auch die Hände eines anderen Chirurgen brechen lassen. Er zahlt etwas mehr als 50.000 Dollar, hat mehrstufige Pläne, wann die Entführung seiner Frau stattfinden soll, will Fotos davon, wie sie einer Gehirnwäsche unterzogen und gebrochen werden soll und wohin sie gebracht werden soll und wie er die Informationen darüber erhalten wird, während er auf Distanz bleibt. Es ist – ich benutze dieses Wort normalerweise nicht, aber es ist krank, es ist irre. In seinen Augen, als er diese 50.000 Dollar bezahlte, war das alles echt, er wollte das wirklich tun. Zwischen der Identität der Frau und dem erwähnten Chirurgen konnte ich relativ schnell nachvollziehen, dass der Typ, der zu beiden einen Bezug hatte ein Typ namens Ron Ilg war. Das sind die Informationen, die ich an Carl und das Team schicke. Und ich so: Dieser Mann – Die müssen was dagegen tun. Hilft das FBI zu diesem Zeitpunkt? Werden sie irgendwas tun? Das ist doch verrückt. Ich kann nicht glauben, dass dieser Mann seine Drogen-Kidnapping-Folter-Handbrech-Pläne schmiedet und niemand es ernst nimmt. Das ist schrecklich.

JACK: Darüber hinaus sieht Chris, dass dieser Mann, Ron Ilg, versucht, seine Frau von Opioiden abhängig zu machen, damit sie das Scheidungsverfahren absagt. Er scheint von besonders teuflischer Natur zu sein.

CARL: Chris‘ Betreff in den E-Mails war normalerweise „Neuer Zahler“, was mit das Herz immer ein bisschen in die Hosen rutschen ließ, und – aber dieser stach von Anfang an aus all den Gründen heraus, die Chris bereits genannt hat. Es gab eine Bonusstruktur. Der Mann hatte buchstäblich bereits das ganze Geld für eine ganze Reihe von Dingen bezahlt, die mit Jennifer passieren sollten, die alle mit dem Einsatz von Drogen und mit Kontrolle zu tun hatten. Es stach tatsächlich seltsam und grotesk heraus, weil es nicht um Mord ging, was es irgendwie noch schlimmer machte. Aber es stach auch wegen der Menge des Geldes heraus, es wurde eine riesige Menge Geld bezahlt. Es war die größte Zahlung. Also nehmen wir Kontakt zu Jennifer auf und sprechen mit ihr und stellen fest, dass sie sich mitten in einer Art Beziehung befindet, aus der sie sich gerade löst, die Ron betrifft, der gefährlich außer Kontrolle gerät. Er scheint einige äußerst besorgniserregende Verhaltensweisen in Bezug auf Kontrolle zu zeigen. Er hatte sie wahrscheinlich verfolgt und ihr angeblich Drogen in ihre Getränke getan. Es gab eine andere Frau in dieser Ehe, die er in einem Fäkalientank unter seinem Haus aufbewahrt hatte. Es war entsetzlich.

CHRIS: Ich denke, der Fäkalientank war eher eine – ich glaube nicht, dass es eine Hannibal-Lecter-Situation war. Es war eher ein temporäres BDSM-Ding …

CARL: Nun, er begründete das Ganze als BDSM. Er erklärte all dieses kontrollierende Verhalten als: „Hey, das ist nur das, was mich scharf macht.“ Ja, die Frau war nicht die ganze Zeit dort drin. Es war Teil eines – er hatte – meine ich – einen Kerker in seinem Haus. Es kam einfach alles zusammen: ein Mann, der wirklich, wirklich, wirklich darauf aus war, die Frauen zu kontrollieren, mit denen er in einer Beziehung war, und nicht in der Lage zu sein schien, mit der Trennung von seiner Frau umzugehen. Dies war das erste Mal, dass das FBI wirklich aktiv wurde, und wir konnten sehen, wie eine Untersuchung ins Rollen kam. Ron reiste am Tag, an dem Jennifer entführt werden sollte, nach Mexiko ab, möglicherweise als Alibi. Wer weiß? Als er zurückkehrte, warteten zehn FBI-Agenten in Zivil auf ihn am Flughafen. Er landet, er wird sofort befragt. Sein Haus wird gleichzeitig durchsucht. Er macht einen ziemlich schwerwiegenden Fehler. In einem Daumenabdrucksafe in seinem Haus, einem Safe, auf den nur er zugreifen konnte, befindet sich ein Haftzettel, und auf diesem Haftzettel stehen sowohl sein Benutzername als auch das Passwort für die Website, die Chris überwacht hat.

JACK: Okay, und die Polizei kann in den Safe gelangen und das sehen.

CARL: Ja, sie fahren ihn zu seinem eigenen Haus, und er öffnet den Safe für sie.

JACK: Hm. Ja, und was passiert dann mit ihm?

CARL: Nun, er wird noch in derselben Nacht von der Polizei freigelassen. Er unternimmt einen Selbstmordversuch, einen ziemlich ernsthaften, wie ich verstanden habe, ich glaube, in dieser Nacht oder am nächsten Tag, und wird dann in Gewahrsam genommen und dann verhaftet, als er…

CHRIS: Ich möchte nur sagen, dass es mich wirklich getroffen hat, dass er versucht hat, sich umzubringen. Ich hab damit angefangen, um zu verhindern, dass Menschen ermordet werden, und selbst wenn schreckliche Menschen versuchen, sich deswegen umzubringen, ist das nicht das, was ich will. Ich möchte die Welt zu einem besseren Ort machen, und es ist nicht immer klar, ob ich das erreiche, obwohl letztendlich glaube ich, dass ich es in diesem Fall getan habe.

JACK: Aber Ron gesteht nichts. Er beteuert seine Unschuld und arbeitet unermüdlich daran, einen Fall zu konstruieren, um sich zu befreien. Es ist eine lange Geschichte, und wir haben keine Zeit, auf alles einzugehen.

CARL: Er ist jetzt verurteilt und zu einer ziemlich langen Haftstrafe verurteilt.

CHRIS: Ich glaube, etwa acht Jahre.

JACK: Es sind Siege wie dieser, bei denen sie eine gefährliche Person ins Gefängnis bringen können, die alles lohnenswert erscheinen lassen.

CARL: Wir haben mit ihr gesprochen, als Ron verhaftet wurde und nachdem er verurteilt wurde, und Jennifers Leben wird besser. Die Kill List, diese ganze Erfahrung, war sehr schwierige. Es gab einige sehr düstere, sehr dunkle Momente, aber es gab auch diese Momente, in denen man das Gefühl hatte, dass es wirklich sinnvoll und lohnend ist, und die Verurteilung von Ron und Jennifers Befreiung daraus waren für mich auf jeden Fall einer davon.

JACK: Es war also 2020, als sie begannen, gegen diese Mordaufträge vorzugehen, und sie haben alles dokumentiert. Es gibt einfach so viele Fälle, die sie recherchiert haben.

CHRIS: Ich habe immer noch das Gefühl, dass es kaum an der Oberfläche kratzt.

JACK: Wie ist die aktuelle Situation, was passiert jetzt mit der Website? Ist sie noch in Betrieb oder wurde sie von der Polizei geschlossen, oder was?

CHRIS: Es gab eine Reihe von Verhaftungen in Rumänien – von den Betreibern der Website oder zumindest von Personen, die mit ihnen in Verbindung stehen. Ich glaube, die US-Behörden hatten etwas damit zu tun. Denn die haben sich das ja auch schon eine Weile angeschaut und haben verfolgt, was bei der Kill List passiert. Ab dem Zeitpunkt der Verhaftungen in Rumänien wurden an der Website technische Änderungen vorgenommen. Sie wurde für eine Weile geschlossen. Sie kam wieder zurück. Ich hatte Teile des Zugangs verloren, bis wir den Punkt erreicht hatten, an dem ich inzwischen keinen Zugang mehr habe. Ich habe also seit etwa einem Jahr keine neuen Fälle mehr erhalten, aber in diesem Zeitraum haben wir im Grunde Verhaftungen von der Website in den USA und der Schweiz und Österreich erlebt. Wir haben also Beweise dafür, dass die ein oder andere Strafverfolgungsbehörde entweder mit der Website zusammenarbeitet oder sie infiltriert hat und einige Verhaftungen vornimmt.

JACK: Von den Leuten, die die Website betreiben.

CHRIS: Nein, Leute, die die Website nutzen. Die Website ist weiterhin in Betrieb und betrügt, soweit ich weiß, weiterhin Leute um Geld und bereichert weiterhin rumänische Betrüger.

JACK: Sie haben sich mit dem Admin der Website via Chat unterhalten. Was ist der Grund, warum sie das betreiben oder tun?

CHRIS: Er ist einfach ein Betrüger. Ich glaube, er war früher ein Carder, jemand, der mit gestohlenen Finanzdaten und dergleichen zu tun hatte, und war mit Darknet-Scams vertraut. Er sagte mir, dass er eine Nische für glaubwürdigen Darknet-Betrug sah. Er sagte es mir nicht direkt, sondern einer anderen Person. Aber ja, er dachte nur, es gäbe eine Nische für einen glaubwürdigen, effektiven Darknet-Mordbetrug, um lukrativ zu sein, und er hat nicht Unrecht. Es gibt einige andere Websites, die das tun, aber ich glaube, er ist der finanziell erfolgreichste, der am meisten gesuchte und optimierte, hat den höchsten Traffic, die höchste Anzahl von Nutzern. Wenn man bedenkt, dass er seit 2016 dabei ist und mit Bitcoin arbeitet, wird er inzwischen Multimillionär sein. Und hier bin ich mit Anwaltskosten und mache das an meinen Abenden und so weiter. Es war schwer, das aufrechtzuerhalten, aber ja, es geht immer noch weiter. Die Leute sagen: „Oh, aber was ist, wenn Du ihn erwischst? Wenn man ihn erwischt, wird es dann vorbei sein?“ Ich sage: „Nein, es wäre nicht vorbei, denn ich bin seit Jahren auf der Website. Sie löschen die Nachrichten, während weitere eintreffen. Wenn man also die Website beschlagnahmt, bekommt man nicht jahrealte Nachrichten. Es gibt tatsächlich sehr wenig. Ich bin der Einzige mit Nachrichten aus all den Jahren . Es wird also leider kein Ende in Bezug auf die Schließung der Website geben. Für mich ist das erst vorbei, wenn ich den Rest der Kill List abgearbeitet habe.

JACK: Die Art und Weise, wie Dark-Web-Websites funktionieren, ist, dass sie so konzipiert sind, dass sie privat sind. Man kann nicht feststellen, wo die Website gehostet wird oder wo sie sich auf der Welt befindet, also muss man wirklich darauf warten, dass der Website-Administrator einen Fehler macht und etwas über sich selbst preisgibt, um die Sache zu Fall zu bringen. Die ganze Zeit über können sie also nur weiter bloggen und podcasten und Artikel darüber veröffentlichen, dass die Website ein Betrug ist. Aber es gab keine Möglichkeit für sie oder auch nur für die Polizei, diese Website zu Fall zu bringen, da sie nicht genügend Informationen haben, um zu wissen, wer sie betreibt oder wo sie gehostet wird.

CARL: Nun, ich denke, die Geschichte hat das Leben aller Beteiligten tiefgreifend verändert, von mir, Chris, Caroline, von allen. Sie hat irgendwie – sie hat alles getan. Sie war und ist das – für mich jedenfalls – mit Abstand, das wichtigste, sinnvollste, besorgniserregendste, manchmal einsamste und widerlich dringlichste Werk, mit dem ich je zu tun hatte. Es begann damals im Jahr 2020 – und es geht immer noch weiter. Es laufen immer noch Gerichtsverfahren. Menschen sind immer noch in Gefahr. Es ist das Wichtigste, woran ich je arbeiten werde, da bin ich mir sicher, und ich hoffe wirklich, wirklich, dass ich so etwas nie wieder tun muss.

JACK: Chris hat 2023 den Zugriff auf die privaten Nachrichten auf der Website verloren, was bedeutet, dass sie seitdem keine neuen Mordaufträge mehr gesehen haben, was für Carl zumindest bedeutet, dass er sich von der Untersuchung weiterer Fälle zurückgezogen hat. Aber Chris ist immer noch der Meinung, dass es alte Mordaufträge gibt, die es wert sind, untersucht zu werden, also macht er es weiterhin zu seiner Pflicht, jede einzelne Person zu untersuchen, die auf der Liste steht.

CHRIS: Ich glaube nicht, dass die Leute denken, dass ich das immer noch alleine mache. Sie würden lieber einer beruhigenden Wahrheit glauben, dass niemand diese Websites nutzt oder dass alles unter Kontrolle ist und nichts getan werden kann, aber das ist überhaupt nicht der Fall. Es gibt Leute auf der Liste, die gerade jetzt ermordet werden, die ich nicht rechtzeitig erreicht habe, weißt Du? Es gibt wahrscheinlich Dutzende von Leuten auf der Liste, die tot sind, und von denen hätte ich die Hälfte retten können. Ich habe das Gefühl, dass die Leute das wissen müssen, und ich würde mir schon etwas Unterstützung dabei wünschen, aber es ist eine schwierige Situation, in der ich mich immer noch befinde.

JACK: Bis heute haben sie über 900 Personen auf der Todesliste gesehen, und sie haben gegen Hunderte Maßnahmen ergriffen. Zum größten Teil macht Chris es jetzt alleine. Er engagiert manchmal Privatermittler, um ihm zu helfen, aber das ist teuer, und da seine Arbeit zu mehr Verhaftungen führt, als wenn die Polizei es einfach alleine bearbeiten würde, ist er einzigartig positioniert, um Gutes in der Welt zu tun. Er ist etwas enttäuscht, dass es nicht mehr Journalisten oder Polizisten gibt, die ihn ernst nehmen und mit ihm zusammenarbeiten wollen, um ihm zu helfen. Aber da er weiß, dass hier Leben auf dem Spiel stehen und er alle möglichen Informationen darüber hat, kann er es nicht einfach ignorieren und weglaufen.

Um die neuesten Informationen darüber zu erhalten, was Chris tut, könnt ihr seine Website unter pirate.london besuchen. Ich sollte euch wahrscheinlich etwas sagen: Bei meiner Recherche für diese Episode habe ich entdeckt, dass jede einzelne Website für Auftragskiller im Internet Fake ist. Die meisten werden von Betrügern betrieben, einige aber auch von der Polizei. Und überhaupt: Auftragskiller im Allgemeinen sind hauptsächlich ein Mythos.

(igr)

Datenschutz & Sicherheit

Die Mehrheit folgt dem Hype nicht

Ich öffne mein Bahn-Ticket. “Dieses Dokument scheint lang zu sein. Spare Zeit und lies eine Zusammenfassung”, empfiehlt mir prompt mein PDF-Reader. Ein Paradebeispiel dafür, wie immer mehr Anwendungen den Nutzer*innen KI-Tools aufdrängen, in den meisten Fällen, ohne dass sich ein Nutzen daraus ergibt.

Weltweit versuchen Regierungen und große IT-Firmen, sich im KI-Wettbewerb zu überbieten. Dabei benötigen die zugrunde liegenden Systeme immer mehr Rechenleistung, für die irgendwo Computer laufen müssen, die Strom und Wasser verbrauchen. Doch während das Thema Rechenzentren längst in der politischen Debatte und bei Fachleuten angekommen ist, wusste man bislang kaum etwas darüber, wie die Bevölkerung diese Entwicklung einschätzt.

Aus diesem Grund hat AlgorithmWatch in mehreren europäischen Ländern eine repräsentative Umfrage zu Rechenzentren und ihren Auswirkungen durchführen lassen. Gemeinsam mit internationalen Partnerorganisationen wie der spanischen Initiative Tu Nube Seca mi Rio, Friends of the Earth Ireland und der europäischen Klimaschutzallianz Beyond Fossil Fuels wurden Menschen in Deutschland, der Schweiz, Spanien, Irland und dem Vereinigen Königreich befragt.

Wunsch nach mehr Transparenz und mehr Regulierung

Die Ergebnisse sind überraschend deutlich: In allen beteiligten Ländern spricht sich jeweils eine große Mehrheit der Befragten für eine stärkere Regulierung und mehr Transparenz von Rechenzentren aus. In einigen Ländern ist die Zustimmung dabei besonders hoch, so zum Beispiel in Spanien und Irland. Dort ist der Wasser- beziehungsweise Stromverbrauch der KI- und Cloud-Fabriken schon länger Gegenstand öffentlicher Diskussionen und Proteste. Denn sowohl im grünen Irland als auch im trockenen Spanien wirken sich die Rechenzentren bereits spürbar auf Energiepreise und Wasserverfügbarkeit aus. In Spanien befürchten knapp 90 Prozent der Befragten, dass der Wasserverbrauch der Einrichtungen ihre eigene Versorgung beeinträchtigen könnten.

Auch beim Blick auf die Gesamtergebnisse sprechen die Zahlen eine eindeutige Sprache: Drei Viertel der Befragten aller Länder sorgen sich, dass der Wasserverbrauch die umliegenden Ökosysteme beeinträchtigen könnte. Fast genauso viele befürchten Auswirkungen auf den eigenen Wasserverbrauch und immerhin nahezu zwei Drittel denken, dass der Energieverbrauch von Rechenzentren bereits heute einen relevanten Anteil des Stromverbrauchs in den jeweiligen Ländern ausmacht.

Groß ist aber nicht nur der Anteil derer, die sich Sorgen machen, sondern auch die Unterstützung für politische Forderungen, die Betreiber stärker in die Verantwortung nehmen. Mehr als sieben von zehn Befragten wollen, dass der Bau neuer Rechenzentren nur dann erlaubt ist, wenn der zusätzliche Strombedarf durch zusätzliche Kapazitäten an erneuerbaren Energien gedeckt wird. Ebenso viele wollen klare Kriterien, nach denen Energie verteilt wird – wobei die Befragten Rechenzentren und KI-Modelle konsequent als unwichtig bewerten.

Bei der Verteilung der Energie sollten gemäß der Umfrage vor allem die Sektoren priorisiert werden, die erneuerbare Energien zur Umstellung auf eine klimafreundliche Produktion benötigen. Rechenzentren gehören nicht dazu – ihr Stromverbrauch entsteht ja gerade zusätzlich. Häufig werden diese aktuell direkt mit Strom aus fossilen Brennstoffen betrieben. Vielerorts werden sogar Gaskraftwerke neu errichtet, um den Bedarf zu decken. Aber selbst wenn neue Rechenzentren mit erneuerbaren Energien betrieben werden, wie es in Deutschland ab 2027 für größere Einrichtungen vorgeschrieben ist, fehlt ohne weiteren Ausbau diese Energie dann in anderen Sektoren und verlangsamt dort die Dekarbonisierung. Ob direkt oder indirekt: Der Strombedarf für Rechenzentren und KI-Anwendungen gefährdet die Klimaziele.

Wir sind ein spendenfinanziertes Medium

Unterstütze auch Du unsere Arbeit mit einer Spende.

Verbräuche steigen an, verlässliche Zahlen fehlen

Der Blick auf die Zahlen zeigt: Die in der Umfrage deutlich werdenden Sorgen sind mehr als berechtigt. In Irland verbrauchen Rechenzentren mittlerweile 22 Prozent des gesamten Stroms und tragen erheblich zu den teils enormen Strompreissteigerungen bei. Auch in Deutschland entfallen aktuell mehr als vier Prozent des gesamten Stromverbrauchs auf Rechenzentren. Schätzungen zufolge sind es in Frankfurt am Main bereits jetzt 40 Prozent des Stromverbrauchs, in Dublin sogar 80 Prozent. In der gesamten EU sind es mehr als drei Prozent – Tendenz stark steigend.

Hinzu kommt das für die Kühlung benötigte Wasser: In Spanien werden die größten KI-Fabriken ausgerechnet in den trockensten Regionen gebaut. Auch in Deutschland könnte laut einer Studie der Gesellschaft für Informatik der Wasserverbrauch von Rechenzentren zu Problemen führen – beispielsweise im Rhein-Main-Gebiet und in Brandenburg.

Während die Politik und Betreiberunternehmen offensiv für einen starken Ausbau von Rechenzentren und KI-Infrastruktur werben, mehren sich die Proteste der lokalen Bevölkerung. In Deutschland konzentrieren sich diese bislang vor allem auf Frankfurt und Umgebung. In Irland oder Spanien, wo bereits länger protestiert wird, sind die Bürgerinitiativen weiter verbreitet und dauerhafter organisiert, beispielsweise in der Initiative Tu Nube Seca Mi Rio – “Deine Cloud trocknet meinen Fluss aus”.

Vielerorts ist die mangelnde Transparenz ein großes Problem. Selbst offizielle Stellen müssen größtenteils auf Schätzungen zurückgreifen, wie viel Wasser und Strom die Rechenzentren tatsächlich verbrauchen. Sind valide Daten vorhanden, bleiben diese meist geheim. Zwar sollen Betreiber größerer Rechenzentren die Verbräuche mittlerweile an nationale Stellen wie dem deutschen Energieeffizienzregister für Rechenzentren und die EU melden – aber auch diese Daten werden nur aggregiert veröffentlicht. Hinzu kommt der Unwillen der Betreiber, diese Informationen bereitzustellen. Ein aktueller Bericht der Europäischen Kommission schätzt für das Jahr 2024, dass nur gut ein Drittel aller Rechenzentren in der gesamten EU dies tun. Selbst die Gesamtzahl aller Rechenzentren kann sie dabei nur mutmaßen.

Ein ähnliches Bild zeigt sich auch in Deutschland

In der Bundesrepublik wird der Strom- und Wasserverbrauch von Rechenzentren erst in der jüngsten Zeit stärker thematisiert. Hier liegt der Anteil der Menschen, die sich Sorgen machen, noch etwas niedriger als in anderen europäischen Ländern. Die Betonung liegt hier auf dem „noch“, denn auch in Deutschland nimmt die Zahl der Rechenzentren stark zu – und soll nach dem Willen der Bundesregierung noch stärker wachsen.

Wie drastisch die Entwicklungen sind, zeigen beispielsweise die Zahlen der Bundesnetzagentur. Diese hatte erst vor kurzem die Schätzungen bezüglich des zukünftigen Stromverbrauchs stark nach oben korrigiert: Die im April 2025 veröffentlichten Szenarien gehen davon aus, dass bis zum Jahr 2037 Rechenzentren 78 bis 116 Terawattstunde (TWh) Strom verbrauchen – doppelt bis viermal so viel, wie es die ursprünglichen Abfragen ergeben hatten. Zur Einordnung: Der gesamte Bruttostromverbrauch lag in Deutschland im Jahr 2023 bei gut 550 TWh.

Da die Bundesnetzagentur nur die Rechenzentren berücksichtigt, die sich aktuell in der Planung befinden, könnten die tatsächlichen Zahlen sogar noch weiter ansteigen. Damit würde der Gesamtbedarf der Rechenzentren 2037 nicht nur bis zu 10 Prozent des deutschen Stromverbrauchs betragen. Der Zuwachs an Rechenzentren sorgt vor allem dafür, dass große Mengen Strom zusätzlich bereitgestellt werden müssen, dass fossile Kraftwerke länger laufen und dass wahrscheinlich auch die Strompreise steigen.

Angesichts dieser Zahlen überraschen die Umfrageergebnisse in Deutschland nicht: Auch hier unterstützen zwei Drittel der Befragten die Auflage, dass Rechenzentren nur gebaut werden dürfen, wenn dafür entsprechend auch weitere Kapazitäten erneuerbarer Energien geschaffen werden. Mehr als drei Viertel der Befragten fordern, dass Betreiber von Rechenzentren ihren Energieverbrauch (76 Prozent), ihre Energiequellen (77 Prozent) und ihre Umweltauswirkungen (81 Prozent) offenlegen.

Die Umfrageergebnisse offenbaren damit auch eine Kluft zwischen der Mehrheitsmeinung in der Bevölkerung und dem Kurs der Bundesregierung. Digitalminister Karsten Wildberger (CDU) hatte erst Ende September gegenüber der Süddeutschen Zeitung angegeben, dass es für ihn “erst einmal primär um das Rechnen” gehe und Nachhaltigkeit demgegenüber nachrangig sei. Die Mehrheit der Befragten sieht das offensichtlich anders.

Und noch eines wird deutlich: Es reicht nicht aus, nur etwas an der Effizienz zu schrauben oder die Nutzung der Abwärme zu optimieren. Angesichts der Größe des erwarteten Wachstums muss es auch darum gehen, den Verbrauch von Rechenzentren absolut zu begrenzen – und dort, wo er unvermeidbar ist, durch zusätzliche erneuerbare Energien zu decken.

KI-Hype begrenzen – Rechenzentren nachhaltig gestalten

Rechenzentren sind zweifelsfrei wichtige Infrastrukturen und werden in Zukunft weiter an Bedeutung gewinnen. Umso wichtiger ist es, diese Infrastruktur nachhaltig zu gestalten und die Fehler der Vergangenheit nicht zu wiederholen. Dazu gehört auch die Frage: Wie viele solcher Rechenzentren brauchen wir eigentlich? Welche der neuerdings überall eingebauten KI-Anwendungen haben einen gesellschaftlichen Nutzen – und welche nicht?

Wie auch in anderen Bereichen darf sich die Debatte um den nachhaltigen Einsatz von KI nicht in erster Linie auf der Ebene von individuellen Konsum- beziehungsweise Nutzungsentscheidungen abspielen. Es braucht vielmehr eine politische Diskussion und Regulierung.

Aktuell wird einem bei jeder noch so kleinen PDF-Datei eine algorithmische Zusammenfassung aufgedrängt, führt jede Google-Anfrage zum Aufruf von Sprachmodellen und soll auch die staatliche Verwaltung nach dem Willen der Bundesregierung an so vielen Stellen wie möglich KI-Systeme benutzen. Hier bringt es wenig, nur an das Individuum zu appellieren. Stattdessen braucht es politische Entscheidungen, die sowohl bei KI-Systemen als auch bei Rechenzentren die ökologischen Folgen mitdenken. Statt der „KI-Nation“, zu der sich Deutschland laut dem Koalitionsvertrag entwickeln soll, braucht es – wenn man schon von Nation sprechen will – eine „KI-sensible Nation“, die neben dem Nutzen auch die Nebenwirkungen und häufig leeren Versprechungen solcher Anwendungen im Auge behält.

Mein Bahnticket jedenfalls drucke ich mir weder aus, noch lasse ich es mir zusammenfassen. Gar nicht so selten ist der Nicht-Einsatz von KI nämlich ihr bester Einsatz.

Julian Bothe ist als Senior Policy Manager bei der gemeinnützigen NGO AlgorithmWatch verantwortlich für das Thema „KI und Klimaschutz“. An der Schnittstelle von Digital- und Energiepolitik arbeitet er daran, den Ressourcenverbrauch und den Klimaschaden des aktuellen KI-Booms in Grenzen zu halten. Promoviert hat er zur Akzeptanz der Energiewende.

Datenschutz & Sicherheit

Die Woche, in der die Bundesregierung ihre KI-Agenda hyped

Liebe Leser:innen,

Deutschland soll wieder „Innovationsführer“ werden. Das forderte Bundeskanzler Friedrich Merz am Mittwoch auf einer Auftaktveranstaltung zur Hightech Agenda Deutschland. Es ging dort viel um Aufbruch, Wettbewerbsfähigkeit und Wertschöpfung. Und um sogenannte Künstliche Intelligenz. Bis 2030 sollen zehn Prozent der deutschen Wirtschaftsleistung „KI-basiert“ erwirtschaftet werden.

All diese Buzzwords lassen mich etwas ratlos zurück. Ein solcher Event-Zirkus soll wohl vor allem Entschlossenheit und Tatkraft demonstrieren. Schaut her, wir krempeln die Ärmel hoch und packens an! Die Tagesschau ist auch vor Ort.

Dieses Mal wirkte das Schauspiel noch bizarrer als sonst. Denn alle Welt warnt derzeit vor einer wachsenden KI-Blase. Ökonom:innen ziehen Vergleiche zum Dotcom-Crash vor 25 Jahren. Es läuft wohl auf „eine reale, schmerzhafte Disruption“ für uns alle hinaus, schreibt der „Atlantic“. Doomsday is coming, wenn auch anders als gedacht.

Die Regierung verliert dazu kein Wort. Stattdessen will sie die Umsetzung der europäischen KI-Regulierung hinauszögern, wie meine Kollegin Anna Ströbele Romero schreibt. Sie gibt damit dem Druck der Industrieverbände nach. Alles für die angebliche Wettbewerbsfähigkeit – und zulasten der Verbraucher:innen.

Wenig überraschend interessiert Schwarz-Rot auch die ökologische Frage nur am Rande. Dabei ist der Ressourcenhunger von KI immens. Mancherorts wird bereits das Trinkwasser knapp, weil es KI-Rechenzentren kühlt. Tech-Konzerne reaktivieren stillgelegte Atomkraftwerke, selbst fossile Energieträger sind wieder stark gefragt.

Einer Mehrheit der Bevölkerung bereitet diese Rolle rückwärts offenbar große Sorgen, wie Julian Bothe von AlgorithmWatch für uns in einem Gastbeitrag darlegt. Die NGO hat dafür eine repräsentative Umfrage in mehreren europäischen Ländern durchführen lassen. Demnach wünscht sich eine Mehrheit auch strengere Regulierung beim Bau neuer Rechenzentren.

Statt zu bizarren KI-Events einzuladen wäre die Bundesregierung gut beraten, solchen Bedenken Gehör zu schenken.

Habt ein schönes Wochenende

Daniel

Datenschutz & Sicherheit

Docker Image Security – Teil 3: Minimale, sichere Container-Images selbst bauen

Minimale Container-Images verzichten auf Komponenten wie Shells oder Paketmanager, die zur Laufzeit normalerweise nicht gebraucht werden. Sie sind auch als „distroless“ oder „chiseled“ Images bekannt. Weil weniger Komponenten weniger Schwachstellen bedeuten, reduzieren diese Images die Angriffsfläche und erhöhen dadurch die Sicherheit.

Weiterlesen nach der Anzeige

Dr. Marius Shekow war über 10 Jahre als Forscher und Softwareentwickler bei Fraunhofer tätig. Seit 2022 ist er Lead DevOps- & Cloud-Engineer bei SprintEins in Bonn. Dort baut er für Konzerne und KMUs individuelle Cloud-Umgebungen, inkl. CI/CD-Automatisierung, Observability und Security-Absicherung.

Schlüsselfertige Images für ein Basis-Linux sowie die Sprachen PHP, Python, Java, C# und Node.js hat Teil 2 der Artikelserie vorgestellt. Diese vorkonfektionierten Images passen jedoch nicht immer zu den eigenen Anforderungen und es kann notwendig sein, eigene zu erstellen. Dieser Artikel zeigt, wie Softwareentwicklerinnen und -entwickler eigene minimale Images basierend auf den Angeboten Ubuntu Chiseled, Chainguard/WolfiOS und Azure Linux bauen (siehe die folgende Tabelle).

| Drei Anbieter minimaler Images im Vergleich | |||

| Bewertungskriterium | Ubuntu Chiseled | WolfiOS / Chainguard | Azure Linux |

| Verfügbare Pakete | ~500 | ~3000 | ~3000 |

| Qualität der Dokumentation / Schwierigkeit der Nutzung | ➕➕ | ➕➕➕ | ➕ |

| Integrationsgeschwindigkeit von Paket-Versionsupdates (Upstream) | Langsam | Schnell | Mittel |

| Reproduzierbare Image-Builds / Pinnen der zu installierenden Paket-Versionen | ❌ | ✅ | ❌ |

| Kommerzieller Support | ✅ | ✅ | ❌ |

Bauen von Ubuntu Chiseled Images

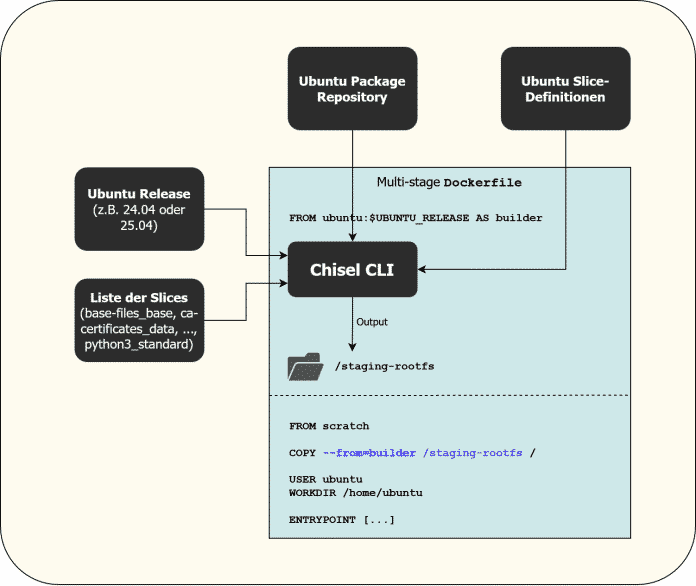

Canonical verwendet die Bezeichnung „Chiseled“ für minimale, Ubuntu-basierte Images. Ein Blogbeitrag stellt das Chisel-CLI von Ubuntu vor. Chisel ist ein Build-Tool, das Entwickler mit der gewünschten Ubuntu-Version (beispielsweise „24.04“) und einer Liste von „Slices“ aufrufen, die Chisel zu einem neuen Root-Filesystem zusammenbaut. Dieses Filesystem kopiert man anschließend in ein leeres scratch-Image, wie der Ablaufplan in Abbildung 1 verdeutlicht:

Bau eines Chiseled-Image via Multi-Stage Dockerfile (Abb.1)

Das Ubuntu-Team hat einige (jedoch nicht alle) der offiziellen Ubuntu-Pakete in mehrere Slices aufgeteilt und diese auf GitHub veröffentlicht. Falls Slices für ein gewünschtes Paket fehlen, sollte man auf andere im Artikel erwähnte Ansätze wechseln. Denn bestehende GitHub Issues zeigen, dass reine Feature-Requests lange oder gänzlich ignoriert werden, und der Zeitinvest für die Einarbeitung für eigene Pull Requests (PRs) hoch ist.

Weiterlesen nach der Anzeige

Aufbauend auf Chisel stellt Canonical zudem das Rockcraft-Tool zur Verfügung, das auf einer höheren Abstraktionsebene arbeitet.

Verwenden des Chisel CLI

Bevor Entwickler tiefer in den Build-Prozess von Ubuntu Chiseled-Images einsteigen, sollten sie sich der folgenden zwei Einschränkungen bewusst sein:

- Es lassen sich nur Pakete installieren, für die das Ubuntu-Team bereits Slice-Definitionen erstellt hat. Die Slices unterscheiden sich je nach Ubuntu-Version (beispielsweise hat 22.04 andere Slices als 24.04). Das ist insbesondere beim Erstellen eines Image für einen Interpreter einer Programmiersprache wie Java, Node.js oder Python relevant. Dabei stehen lediglich die in der jeweiligen Distro-Version mitgelieferten Interpreter-Versionen zur Verfügung. So gibt es bei Python im neuesten Ubuntu-LTS-Release (24.04) nur Python 3.12.3. Neuere 3.12-Versionen (oder 3.13) fehlen. Für Python 3.12.3 hat Ubuntu jedoch zumindest die seit dieser Version 3.12.3 bekannt gewordenen Schwachstellen behoben (sogenannte „Backports“).

- Es ist nicht möglich, die Versionen der Pakete oder Slices zu pinnen! Das Chisel CLI installiert immer die aktuelle Version des Pakets, die zum Zeitpunkt der Chisel-Ausführung im offiziellen Ubuntu-Repo verfügbar ist.

Der einfachste Weg, ein Chiseled-Image zu erstellen, ist ein Docker Multi-Stage Build. Wie man für ein Python-Image (mit Python 3.12.3) auf Basis von Ubuntu 24.04 vorgeht, erklärt das offizielle Chisel-Tutorial.

Da Schwachstellenscanner wie Trivy oder Grype die Pakete im frisch gebauten Image leider nicht korrekt identifizieren können, sind weitere Anpassungen am Dockerfile nötig. Der Grund dafür, warum die Scanner relevante Schwachstellen übersehen, geht aus einem GitHub Issue hervor: Ubuntu hat entschieden, für Chisel-Images ein eigenes proprietäres Paket-Manifest-Format zu erfinden, das Scanner wie Trivy bisher nicht verstehen.