Datenschutz & Sicherheit

Microsofts Sharepoint-Lücken: Die Zero-Days, die vielleicht gar keine waren

Die als Zero-Day-Angriffe gemeldeten Angriffe auf Sharepoint waren vielleicht gar keine echten Zero-Days. Vielmehr richteten sie sich gegen bereits bekannte Schwachstellen, für die Microsoft zuvor am 8. Juli einen Patch veröffentlicht hatte. Ob deren Installation allerdings gegen die Angriffe geschützt hätte, bleibt weiter offen.

Doch der Reihe nach: Zum monatlichen Patchday, am 8. Juli, veröffentlichte Microsoft Patches zu zwei Lücken in on-premises-Installationen von MS Sharepoint, die die Lücken CVE-2025-49706 + CVE-2025-49704 schließen sollten. Am 19. Juli vermeldete Microsoft unter der Überschrift „Kundenhinweise zur SharePoint-Schwachstelle CVE-2025-53770“ aktive Angriffe auf Sharepoint, gegen die dann etwas später die neuen Patches gegen Lücken mit dem Bezeichner CVE-2025-53770 und CVE-2025-53771 veröffentlicht wurden. Fortan ging alle Welt und auch heise online davon aus, dass es Zero-Day-Angriffe gegen die neuen 53770*-Lücken gab.

Mangelhafte Patches

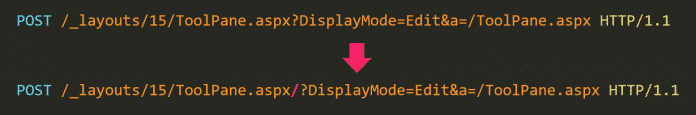

Nun stellt sich heraus, dass die Angriffe ab dem 17. Juli sich gegen die Patchday-Lücken CVE-2025-49706 und CVE-2025-49704 richteten, wie etwa eye Security einräumt. Allerdings ergaben genauere Untersuchungen der Patchday-Updates, dass Microsofts Sicherheitsflicken sehr stümperhaft gemacht waren und sich trivial umgehen ließen. So demonstrierte Kaspersky, dass man den Patch gegen CVE-2025-49706 durch das einfache Einfügen eines / in eine URL umgehen konnte.

So einfach ließ sich Microsofts Patch umgehen: das zusätzliche „/“ löste den Fehler CVE-2025-49706 trotz Patch wieder aus

(Bild: Kaspersky)

Microsoft sagt auch an keiner Stelle, dass nur ungepatchte Systeme den Angriffen zum Opfer gefallen wären. Die Firma räumt sogar selbst ein: „Microsoft sind aktive Angriffe bekannt, die […] Sicherheitslücken ausnutzen, die teilweise durch das Sicherheitsupdate vom Juli behoben wurden.“ (Hervorhebung durch die Redaktion). Es ist also nach aktuellem Kenntnisstand möglich, dass die Angriffe sich zwar gegen die 4970*er-Lücken richteten, aber bereits etwas wie den zusätzlichen / enthielten, um die Patches wirkungslos zu machen.

Neue Patches nach Angriffen

Jedenfalls schob Microsoft ab dem 20. Juli verbesserte Updates nach, die die Lücken nachhaltiger schließen. Statt bösartige URLs zu filtern, was sich leicht umgehen lässt, arbeitet der Patch CVE-2025-53770 jetzt mit White-Lists erlaubter URLs. Damit schließt der Patch offenbar die Lücken CVE-2025-49706 und CVE-2025-53771. Was genau es mit diesem CVE-2025-53771 genau auf sich hat, ist allerdings nach wie vor unklar. Denn Microsoft liefert lediglich sehr vage Schwachstellenbeschreibungen. Ähnliches gilt analog auch für CVE-2025-53770.

Sollten die Angriffswellen ab dem 17. Juli auch gegen Systeme auf aktuellem Patch-Stand funktioniert haben, wären das nach wie vor Zero-Day-Attacken gewesen. Denn die betroffenen Microsoft-Kunden hatten keine Chance, sich effektiv zu schützen. Dieser Unterschied hat auch jenseits der Wortklauberei ganz praktische Bedeutung: Denn in diesem Fall müssten alle Microsoft-Kunden davon ausgehen, dass ihr Server möglicherweise kompromittiert wurde, auch wenn die verfügbaren Patches alle bereits eingespielt waren. Und das hat massive Konsequenzen für die damit anstehenden Maßnahmen.

Das Wichtigste kompakt

Wer jetzt bei den vielen CVEs und Updates den Überblick verloren hat und nicht mehr weiß, was Sache ist, befindet sich in guter Gesellschaft. Das Ganze ist ein schrecklicher Verhau von Informationsbröckchen, aus denen auch wir in stundenlangen Diskussionen kein schlüssiges Gesamtbild zusammenbauen konnten. Deshalb hier noch einmal eine Zusammenfassung der für Verteidiger wichtigen Fakten und was zu tun ist:

Microsofts Sharepoint wies mehrere kritische Lücken auf, die es erlaubten, den on-premises-Server zu kompromittieren. Um sich dagegen abzusichern, sollten Admins die Patches gegen CVE-2025-53770 und CVE-2025-53771 installieren, die alle bekannten Lücken zuverlässig schließen. Außerdem sollten sie die von Microsoft beschriebenen, vorbeugenden Maßnahmen durchführen und insbesondere den IIS-MachineKey neu erstellen. Sonst könnten Angreifer nach wie vor Zugriff auf ihren Server erlangen, weil sie den alten bereits vor dem Einspielen des Patches gestohlen haben.

Offene Fragen

Darüber hinaus wäre es überaus hilfreich, wenn sich Microsoft dazu durchringen könnte, für mehr Klarheit zu sorgen. Dazu gehören unter anderem klare Aussagen zu folgenden offenen Punkten:

- Gab es erfolgreiche Angriffe gegen Systeme, die die Updates vom Patchday zeitnah bekommen hatten?

- Welche Schwachstellen stehen genau hinter den jeweiligen CVEs? Am besten mit konkreten Referenzen auf den verwundbaren Code.

- Warum liefert Microsoft für kritische Lücken nach einer Vorlaufzeit von fast zwei Monaten Patches aus, die sich trivial umgehen lassen?

(ju)

Datenschutz & Sicherheit

Daten von 153 Millionen Fluggästen landen 2024 beim BKA

Wer in letzter Zeit von oder in die EU geflogen ist, dessen Daten hat das Bundeskriminalamt mit hoher Wahrscheinlichkeit analysiert.

Die Daten von 153 Millionen Fluggästen haben die Fluggesellschaften im zurückliegenden Jahr an die Fluggastdatenzentralstelle im Bundeskriminalamt übermittelt. Insgesamt waren es 548 Millionen Datensätze. Das geht aus der Antwort der Bundesregierung auf eine Kleine Anfrage der Fraktion Die Linke hervor. Gegenüber dem Vorjahr sind es etwa 94 Millionen mehr Datensätze und 28 Millionen mehr betroffene Passagiere.

Das BKA gleicht die Daten der Flugreisenden automatisch mit polizeilichen Datenbanken ab und sucht nach Mustern, „um Personen zu identifizieren, die mit terroristischen Straftaten oder schwerer Kriminalität in Zusammenhang stehen könnten“, so die Website des BKA.

Die maschinelle Prüfung erzielte im vergangenen Jahr auf diese Weise über 200.000 Datensatztreffer und rund 6.800 Mustertreffer. Nach einer händischen Überprüfung haben BKA-Mitarbeitende nur rund 90.000 von ihnen als echt-positive Treffer bestätigt.

Im Vergleich zum Vorjahr waren es deutlich weniger automatische Treffer. Dennoch konnten die Fahnder*innen nach ihrer Überprüfung mehr Treffer bestätigen als vergangenes Jahr.

Aus diesen Treffern ergaben sich wiederum lediglich 10.426 polizeiliche Maßnahmen, wenn beispielsweise die angetroffenen Flugreisenden mit den gesuchten Personen tatsächlich übereinstimmten. In ungefähr einem Fünftel der Fälle ging es um Aufenthaltsermittlungen. Mehr als 1.500 Menschen wurden festgenommen. Am häufigsten haben die Beamt*innen die angetroffenen Fluggäste durchsucht.

Wir sind ein spendenfinanziertes Medium

Unterstütze auch Du unsere Arbeit mit einer Spende.

Damit geht die Tendenz der letzten Jahre weiter: Die Menge der erfassten und übermittelten Daten wächst, ohne dass sich damit mehr Treffer erzielen lassen. Der Anteil der für die Grenzbehörden interessanten Personen an allen betroffenen Fluggästen ist und bleibt verschwindend gering.

Immer mehr Datenflut

Nicht nur wächst die Menge der erfassten Daten, der Anteil der betroffenen Passagiere am gesamten Flugaufkommen in Deutschland ist auch größer geworden. Aktuell sind es ungefähr 90 Prozent aller Flugreisenden, deren Daten das BKA verarbeitet (Stand August 2025). Das ist die überwältigende Mehrheit. Im vergangenen Jahr waren es noch 72 Prozent.

Denn immer mehr Luftfahrtunternehmen übermitteln die Daten ihrer Fluggäste an die Fluggastdatenzentralstelle. Aktuell sind es 391 Unternehmen, die an das Fluggastdateninformationssystem angeschlossen sind. Das sind 160 mehr als im Vorjahr. Welche und wie viele Unternehmen an das System noch angebunden werden müssen, wollte die Bundesregierung nicht beantworten.

Zugelassen waren im vergangenen 1710 ausländische und 101 deutsche Fluggesellschaften, so das Luftfahrt-Bundesamt.

Begehrte Daten

Beim Fluggastdatensatz handelt es sich um Daten, die bei der Buchung des Fluges anfallen. Dazu gehören der Name, Telefonnummer und E-Mail-Adresse, alle Arten von Zahlungsinformationen einschließlich der Rechnungsanschrift sowie Informationen zum Gepäck, zum Tarif, zur Zahlungsweise und zu Mitreisenden. Auch Angaben zum Reisebüro und zur Sachbearbeiter*in sind enthalten.

Die Fluglinien sind gesetzlich verpflichtet, die Daten aller Flüge über EU-Außengrenzen sowie für ausgewählte Strecken innerhalb der EU an die Fluggastdatenzentralstelle weiterzugeben und tun dies in Deutschland seit 2018.

Als wesentlich stichhaltiger gelten die sogenannten API-Daten (Advance Passenger Information-Daten), die über den normalen Geschäftsverlauf hinausgehen und viel detailliertere Informationen enthalten: neben der Flugverbindung sind es Daten aus den mitgeführten Identitätsdokumenten, unter anderem Ausstellungsland und Ablaufdatum des Dokuments, Staatsangehörigkeit, Familienname, Vorname, Geschlecht sowie Geburtsdatum. Da EU-Gesetzgebende diese Daten als „verifiziert“ betrachten, müssen die Fluggesellschaften nun auch sie in Kombination mit den Fluggastdatensätzen erheben und an Behörden übermitteln. Anfang dieses Jahres sind zwei EU-Verordnungen dazu in Kraft getreten.

Die EU richtet dafür einen zentralen Router ein, von dem aus die Daten an die zuständigen Behörden in jeweiligen EU-Ländern übermittelt werden. Fluggesellschaften müssen ihre automatisierten Systeme daran anschließen.

Bisher erhoben die Flugunternehmen diese Daten in unterschiedlicher Tiefe und auch nicht in einem standardisierten Format. An Behörden mussten sie vorab nur „etwaige erhobene“ API-Daten weiterleiten, weitere Vorschriften fehlten bis dahin.

Neues Bundespolizeigesetz

Seit 2008 fordert auch die Bundespolizei API-Daten zu bestimmten Flügen an, um sie vor Eintreffen des Fliegers zu prüfen. Im Zuge des neuen Bundespolizeigesetzes soll diese Einschränkung auf ausgesuchte Flüge entfallen. Im Gesetzesentwurf heißt es, dass nun die API-Daten aller Flüge über EU-Außengrenzen von und nach Deutschland an die Bundespolizei übermittelt werden müssen.

Wer also beispielsweise aus Großbritannien nach Deutschland fliegt, deren Daten landen sowohl bei der Fluggastdatenzentralstelle des BKA als auch bei der Bundespolizei, noch bevor man das Flugzeug betreten hat.

Von der anlasslosen Flugdatenspeicherung sind nicht alle Flugreisenden betroffen. Privatflüge sind vom Anwendungsbereich des Fluggastdatengesetzes nicht erfasst und fliegen unter dem BKA-Radar. Diese Behörde wertet die Daten aller anderen Passagiere nicht nur aus, sondern speichert sie für fünf Jahre. Datenelemente, die eine Identifizierung ermöglichen, werden sechs Monate nach ihrer Übermittlung unkenntlich gemacht, so die Website des Innenministeriums.

Datenschutz & Sicherheit

Unsere Einnahmen und Ausgaben und verschiedene Hüte

Kürzlich waren wir in einem Kernkraftwerk nördlich von Berlin. Ein Betriebsausflug zu Beginn unserer dreitägigen Klausur in Brandenburg. Die Anlage ist schon lange stillgelegt und wird seit nunmehr 30 Jahren zurückgebaut.

Wir bekamen rote Bauhelme aufgesetzt und eine Führung durch die Ruine. Schwere Stahltüren, Kontrollräume mit längst erloschenen Signalleuchten, an jeder Ecke verblichene Hinweisschilder. Am Ende dann der Blick durch ein gläsernes Bullauge, dahinter, in grüngelbem Zwielicht, der leere Reaktorkern.

Rund 130 Menschen arbeiten noch im Kernkraftwerk. Der Rückbau sei kompliziert und kleinteilig, sagte man uns. Und die Anträge zögen sich hin, auch wegen des Naturschutzgebiets drumherum. Vor 2040 werde man hier nicht fertig. Am Ende soll da, wo jetzt noch Beton in den Himmel ragt, grüne Wiese sein.

Auf der Klausur haben wir uns dann imaginäre Hüte aufgesetzt und nach vorn geschaut: Wer im Team hat welchen Hut auf, trägt also für was Verantwortung? Und wie viel Beteiligung wünscht sich das Team bei welchen Entscheidungen?

Um darauf Antworten zu finden, haben wir „Delegationspoker“ gespielt. Der Name führt in die Irre, weil es nicht ums Bluffen geht, sondern darum, besser Entscheidungen im Team zu treffen. Und am Ende gewinnt auch nicht eine Person den begehrten „Pot“, sondern wir alle mehr Klarheit darüber, wie wir zusammenarbeiten wollen.

Ein wenig Kopfzerbrechen bereitete uns der Blick auf unsere Spendenentwicklung. Das Jahr startete erstaunlich gut, dann aber flacht die Kurve ab. Schlagen sich hier Verteuerung, Konjunkturkrise oder gar politische Resignation nieder? Ausgerechnet jetzt, wo allerorten Grundrechte geschliffen und Überwachung massiv ausgebaut werden? Oder ist es doch nur eine zufällige Delle?

Genauer wissen wir das wohl erst nach dem vierten Quartal und unserer Jahresendkampagne. Vielleicht machen wir uns ja nur unnötigerweise einen Kopf und sagen am Ende all unseren Spender:innen: „Dankeschön, Chapeau und Hut ab!“

Die harten Zahlen

Und damit zu den harten Zahlen des dritten Quartals dieses Jahres.

Von Juli bis September lagen wir bei den Spendeneinnahmen deutlich unter unseren Erwartungen. Insgesamt haben uns in den drei Monaten etwas mehr als 182.800 Euro an Spenden erreicht. Damit sind wir fast 35.700 Euro beziehungsweise 16,3 Prozent unter dem Plan.

Das liegt vor allem daran, dass ihr uns im vergangenen Jahr zum 20. Geburtstag sehr viele Spendengeschenke gemacht habt. Wir hatten gehofft, dass sich einige dieser Geschenke nicht einmalig, sondern über die nächsten Jahre auspacken lassen. Wie ihr wisst, stehen wir auf Dauerspenden.

Wir sind ein spendenfinanziertes Medium

Unterstütze auch Du unsere Arbeit mit einer Spende.

Nun richten wir unseren Blick erwartungsvoll auf die Jahresendkampagne, die wir derzeit vorbereiten. Wir bauen darauf, dass wir uns mit eurer Unterstützung am Ende des Jahres nicht mehr an das Kopfzerbrechen von heute erinnern.

Unsere Spendeneinnahmen

Der Anteil der Einnahmen aus Spenden beträgt im dritten Quartal 93,8 Prozent unserer Gesamteinnahmen, die sich auf fast 195.000 Euro belaufen.

Wie im Transparenzbericht zum 2. Quartal beschrieben, reichen unsere Einnahmen zwischen Februar bis Mitte November in der Regel nicht dazu aus, um unsere Ausgaben zu decken. Zur Finanzierung dieses „Spendentals“ halten wir jedes Jahr eine größere Spendensumme aus der vorangegangen Jahresendkampagne zurück.

Wir wollen diese Situation langfristig aber verbessern und bitten euch deshalb regelmäßig um Dauerspenden. Diese richtet ihr entweder als Lastschrift über unsere Spendenseite oder als Dauerauftrag über euer Bankkonto ein.

Vielleicht habt ihr unsere letzte Dauerspendenkampagne „30 – 300 -3000“ gesehen. Wir wollten in 30 Tagen, 300 Menschen gewinnen, die uns dauerhaft monatlich 10 Euro spenden. Mit einer Beteiligung von 188 Spender:innen haben wir das angepeilte Ziel zwar nicht erreicht. Dennoch werten wir das Ergebnis als Erfolg, weil viel mehr Menschen eine Dauerlastschrift eingerichtet haben als in vielen anderen Monaten. Das verschafft uns ab dem Herbst zusätzliche jährliche Einnahmen in Höhe von 26.000 Euro und damit größere Planungssicherheit. Herzlichen Dank dafür!

Unsere Ausgaben im 3. Quartal

Bei den Ausgaben bewegen sich die Personalkosten im dritten Quartal bei rund 220.600 Euro. Trotz der neuen Volontariatsstelle, die wir Anfang September mit Timur besetzen konnten, haben wir fast 10.000 Euro weniger verausgabt, als im Stellenplan kalkuliert. Das liegt nach wie vor am Tarifabschluss im öffentlichen Dienst, dessen Ergebnis wir bei der Budgetrechnung zu Jahresanfang höher angesetzt haben, als er dann für 2025 eingetroffen ist.

Bei den Sachkosten haben wir für das dritte Quartal 66.800 Euro ausgegeben, rund 5.500 Euro weniger als gedacht. Hier sind so gut wie alle Ausgabenbereiche unauffällig oder liegen unter dem Plan. Im Bereich Spendenverwaltung sind Gebühren fällig geworden, die halbjährlich abgerechnet werden. In unseren Planungen haben wir diese Kosten als Monatsdurchschnitt berechnet. Deshalb ist dieser Bereich über dem Plan. Diese Entwicklung reguliert sich im Jahresverlauf.

Für Umbaumaßnahmen in unseren Büroräumen haben wir etwas mehr als 5.000 Euro ausgegeben. Der Umbau war nötig, um neue Arbeitsplätze für die neuen Stellen im Volontariat und im Projekt Reichweite zu schaffen.

Unser Projekt Reichweite hatten wir im letzten Quartalsbericht vorgestellt. Wir haben 200.000 Euro zurückgelegt für diese Maßnahmen – einen Relaunch unserer Website, eine höhere Verbreitung unserer Inhalte in den sozialen Medien sowie eine neue Software, um mehr und schnelleren Überblick zu unseren Spendeneinnahmen zu bekommen. Seit dem Sommer läuft die Arbeit an dem Relaunch; und seit Anfang September kümmert sich Fio in unserem Team um unsere Reichweite in den sozialen Medien.

Unterm Strich haben wir für Personalkosten und Sachkosten im dritten Quartal rund 287.400 Euro verausgabt. Das sind knapp 15.600 Euro weniger, als wir kalkuliert haben.

Das vorläufige Ergebnis

Im Jahresverlauf haben wir Einnahmen in Höhe von 655.700 Euro erzielt und liegen zum Ende des dritten Quartals mit 27.200 Euro knapp über dem Plan. Grund sind vor allem die sehr guten Spendeneinnahmen zu Jahresbeginn. Da unsere Ausgaben in Höhe von 860.500 Euro unter den kalkulierten Kosten liegen, fällt unser derzeitiges Ergebnis von minus 204.800 Euro immerhin um 72.700 Euro geringer aus als erwartet. Trotz der Delle in den Spendeneinnahmen im dritten Quartal bleiben wir optimistisch. Das Jahr kann so gut ausgehen, wie es angefangen hat!

Wenn ihr uns unterstützen möchtet, findet ihr hier alle Möglichkeiten. Am besten ist eine monatliche Dauerspende. Damit können wir langfristig planen.

Inhaber: netzpolitik.org e.V.

IBAN: DE62430609671149278400

BIC: GENODEM1GLS

Zweck: Spende netzpolitik.org

Wir freuen uns auch über Spenden via Paypal.

Wir sind glücklich, die besten Unterstützer:innen zu haben.

Unseren Transparenzbericht mit den Zahlen für das 2. Quartal 2025 findet ihr hier.

Vielen Dank an euch alle!

Datenschutz & Sicherheit

Internationaler Strafgerichtshof kickt Microsoft aus seiner Verwaltung

Der Internationale Strafgerichtshof (IStGH) will Microsoft-Anwendungen aus seiner Verwaltung verbannen und stattdessen die Open-Source-Lösung openDesk nutzen. Entwickelt hat diese das Zentrum für Digitale Souveränität (ZenDiS) in Deutschland, eine GmbH des Bundes, die 2022 auf Initiative des Bundesinnenministeriums gegründet wurde.

Die Entscheidung des IStGH hängt laut einem Bericht des Handelsblatts mit einem Vorfall im Mai zusammen. Damals konnte der Chefankläger Karim Khan nicht mehr auf sein E-Mail-Postfach zugreifen, das Microsoft bereitstellte. Microsoft-Präsident Brad Smith widersprach daraufhin Anschuldigungen, wonach der US-Konzern Dienstleistungen für den IStGH eingestellt oder ausgesetzt habe.

Wenige Wochen zuvor, im Februar dieses Jahres, hatte US-Präsident Donald Trump US-Sanktionen gegen Khan erlassen. Hintergrund sind Haftbefehle gegen den israelischen Premierminister Benjamin Netanjahu und dessen früheren Verteidigungsminister Joaw Gallant, die der Gerichtshof beantragt hatte.

EU-Initiative für öffentlich genutzte Software

Die Entscheidung des IStGH wirft ein Licht auf ein seit Jahrzehnten bestehendes Problem: die Abhängigkeit der digitalen öffentlichen Infrastruktur von IT-Konzernen wie Microsoft, Oracle, Google und Amazon. Vor allem Microsofts Bürosoftware ist für Behörden meist die erste Wahl: Outlook für E-Mails, Teams für Videokonferenzen und Word als Schreibprogramm.

Um der Dominanz von Microsoft-Produkten vor allem in öffentlichen Behörden etwas entgegenzusetzen, arbeiten Frankreich, die Niederlande, Italien und Deutschland schon länger zusammen. Sie wollen europäische IT-Lösungen als Teil einer gemeinsamen IT-Infrastruktur mit offenen Standards fördern. Am Mittwoch bestätigte die EU-Kommission die Gründung eines „Digital Commons European Digital Infrastructure Consortium“ (EDIC), mit dem die Partnerländer in digitale Gemeingüter investieren wollen.

In Deutschland arbeiten die Sovereign Tech Agency und das ZenDiS an diesem Ziel. Auch die Bundesregierung unterstützt die Initiative. Thomas Jarzombek, Staatssekretär beim Bundesminister für Digitales und Staatsmodernisierung, begrüßte die Entscheidung der Kommission: „Wir fördern offene Technologien und bauen eine gemeinsame digitale Infrastruktur.“ Nicht nur die an dem Konsortium beteiligten Länder sind von openDesk überzeugt. Auch die Schweiz, Tschechien und weitere EU-Nachbarn haben Interesse geäußert.

Bundesregierung hält sich zurück

Die Bundesregierung selbst setzt openDesk bislang kaum ein. Dabei ist gerade die Bundesverwaltung stark von Microsoft-Anwendungen abhängig. Dass der IStGH nun openDesk nutzt, könnte dies ändern. Zumindest zeige der Fall, dass es Lösungen gibt, sagt Sonja Lemke, Sprecherin für Digitale Verwaltung und Open Government der Bundestagsfraktion Die Linke. Sie fordert die Bundesregierung dazu auf, die eigene Verwaltung konsequent flächendeckend auf openDesk umzustellen.

Gleichzeitig mahnt Lemke an, endlich den Beitritt der Länder zum ZenDiS zu ermöglichen. Damit könnten auch die Landes- und kommunalen Verwaltungen openDesk nutzen. Bislang hat der Bund eine Länderbeteiligung nicht zugelassen, obwohl Schleswig-Holstein, Berlin und Thüringen schon im September 2022 Beitrittsgesuche gestellt hatten.

Am Ende würde die Verwaltung auch viel Geld für Lizenzkosten sparen, so Lemke. „Das Auftragsvolumen für das bundeseigene ZenDiS bewegt sich im einstelligen Millionenbereich.“ Für Microsoft-Lizenzen zahlen allein der Deutsche Bundestag sowie sämtliche Ministerien jährlich rund 200 Millionen Euro.

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenDer ultimative Guide für eine unvergessliche Customer Experience

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenAdobe Firefly Boards › PAGE online

-

Social Mediavor 2 Monaten

Social Mediavor 2 MonatenRelatable, relevant, viral? Wer heute auf Social Media zum Vorbild wird – und warum das für Marken (k)eine gute Nachricht ist

-

UX/UI & Webdesignvor 2 Wochen

UX/UI & Webdesignvor 2 WochenIllustrierte Reise nach New York City › PAGE online

-

Entwicklung & Codevor 2 Monaten

Entwicklung & Codevor 2 MonatenPosit stellt Positron vor: Neue IDE für Data Science mit Python und R

-

Entwicklung & Codevor 2 Monaten

Entwicklung & Codevor 2 MonatenEventSourcingDB 1.1 bietet flexiblere Konsistenzsteuerung und signierte Events

-

UX/UI & Webdesignvor 2 Monaten

UX/UI & Webdesignvor 2 MonatenFake It Untlil You Make It? Trifft diese Kampagne den Nerv der Zeit? › PAGE online

-

Apps & Mobile Entwicklungvor 2 Monaten

Apps & Mobile Entwicklungvor 2 MonatenGalaxy Tab S10 Lite: Günstiger Einstieg in Samsungs Premium-Tablets